基于Centos快速搭建ELK

基于Centos快速搭建ELK[TOC]

ELK是一个成熟的日志系统,主要功能有收集、分析、检索,详细见 elastic官网。

本文主要介绍如何在CentOS7下安装最新版本的ELK,当然现在docker已经有完全配置成功的elk容器,安装配置非常方便.

环境准备

centos-7-x86_64

java8

elasticsearch-7.6.2

kibana-7.6.2

logstash-7.6.2

安装过程关闭防火墙和Selinux关闭Selinux

vim /etc/sysconfig/selinux

SELINUX=disabled #需重启永久生效 wq #保存退出setenforce 0 #临时生效

关闭Firewalld

systemctl stop firewalld #关闭防火墙systemctl disable firewalld #禁止开机自启

安装JDK先是确认环境rpm -qa|grep Java如果有其他版本的请删除rpm–e –nodeps jav ...

MoriartyCorp靶场一日游

Moriarty Corp靶场一日游靶场简介

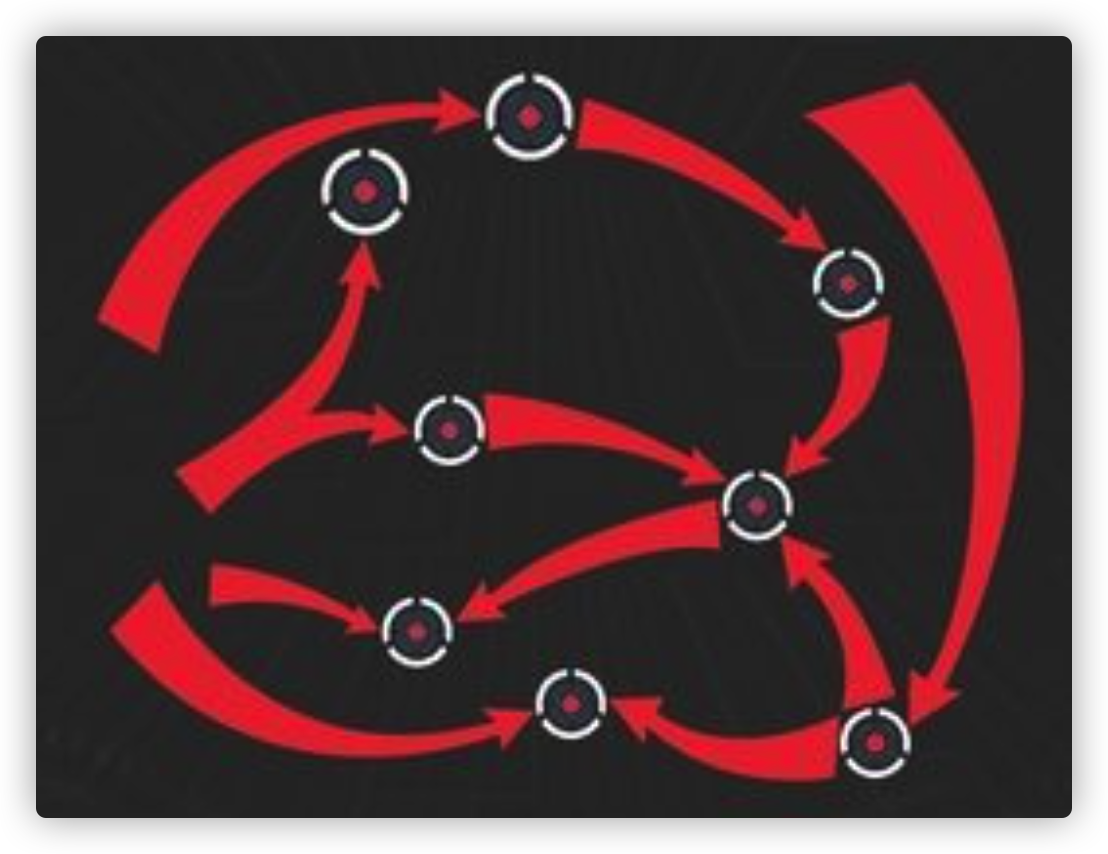

Moriarty Corp靶场环境包含一台外网服务器和三台内网主机,攻击者需先对外网服务器进行web攻击,依据提交flag后的提示信息,逐步获取内网主机权限。本次靶场环境包含以下10个关键部分:

靶场攻略

推荐靶机使用Virtualbox搭建(我是不会告诉你们我VMware翻车了)

信息搜集

利用Nmap进行简单的端口探测

nmap -sn -PR -T 4 192.168.1.0/24

-sn:只进行主机发现,不进行端口扫描。

-PR:ARP Ping。

-T:指定扫描过程使用的时序,总有6个级别(0-5),级别越高,扫描速度越快,在网络通讯状况较好的情况下推荐使用T4。

这里也可以直接使用arp -a

根据靶机说明,开启靶机需要先在靶机8000端口上提交flag{start}开启靶场环境

初步探测访问靶机80端口,呈现以下页面

访问其中两个博客链接,观察url可发现形式为file=xxx,猜测可能存在路径遍历或者文件包含漏洞

fuzz中……..

还fuzz个屁

尝试文件包含

包含 ...

CVE-2020-11890漏洞复现

CVE-2020-11890漏洞复现漏洞简介

Joomla!是美国Open Source Matters团队的一套使用PHP和MySQL开发的开源、跨平台的内容管理系统(CMS)。 Joomla! 2.5.0版本至3.9.16版本中存在访问控制错误漏洞,该漏洞源于不正确的输入验证。攻击者可利用该漏洞绕过ACL保护

漏洞复现环境:docker

利用docker拉取镜像

docker pull hoangkien1020/joomla:3.9.16

启动docker漏洞环境

docker run -d --rm -it -p 8080:80 hoangkien1020/joomla:3.9.16

打开本地8080端口

观察到以上页面证明漏洞环境运行成功

该漏洞环境相关参数如下:

### MySQL: root: root (can access via IP:8080/phpmyadmin)### superadmin:1234 (Super Users)### admin:1234 (Administrator)### hacker:1234 (Manager)

POC如 ...

Tomcat幽灵猫漏洞复现

Tomcat-CVE-2020-1938复现[TOC]

漏洞概述

Tomcat是由Apache软件基金会属下Jakarta项目开发的Servlet容器,按照Sun Microsystems提供的技术规范,实现了对Servlet和JavaServer Page(JSP)的支持,并提供了作为Web服务器的一些特有功能,如Tomcat管理和控制平台、安全局管理和Tomcat阀等。由于Tomcat本身也内含了HTTP服务器,因此也可以视作单独的Web服务器。

攻击者通过Ajp协议端口利用该漏洞进行文件读取或包含 Tomcat 上所有 webapp 目录下的任意文件,如:webapp 配置文件、源代码等。

漏洞影响版本Tomcat 6.*Tomcat 7.* < 7.0.100Tomcat 8.* < 8.5.51Tomcat 9.* < 9.0.31

复现环境本次漏洞复现采用DockerTomcat版本8.5.32

下载镜像

docker search tomcat-8.5.32docker pull duonghuuphuc/tomcat-8.5.32

启 ...

计划任务

ATT&CK-持久化-Local Job Scheduling简介在Linux系统上,支持多种方法来创建预定的和定期的后台作业:cron,at,与Windows系统上的“计划任务”不同,基于Linux的系统上的作业计划无法远程完成,除非在已建立的远程会话(如安全外壳(SSH))中结合使用

测试用例croncron是大多数linux发行版都自带的守护进程(daemon),用来重复运行某些被设定好了确定的运行时间的任务,系统默认crontab文件为/etc/crontab,以及/etc/cron.d/目录下的文件,cron守护进程会检查/etc/crontab以及/etc/cron.d/目录下的文件,根据这些文件中的cron任务所设置的执行时间决定是否执行任务,如果当前时间与cron任务所设置的执行时间相同,则执行任务。

第1列分钟0~59第2列小时0~23(0表示子夜)第3列日1~31第4列月1~12第5列星期0~7(0和7表示星期天)第6列要运行的命令

crontab -e 编辑一条任务每天晚上9点30分执行命令

30 21 * * * command

crontab -l ...