The Red Team Interview

7e8802c7ec951286bf6dcf814e2d9f6229b53bbbfa82a66ea28297bc56ae74232927f4cc1c639fa1cf25a1440a942cdc95ea14fb665e3ef7ac2ab1abed137a544c04874bd0e7a1985f9ef92bfc42b6f22b5b75da3409b1a3ad91a489722922bac09174dfd96ba92c3479c8caae79bd181b80a71ce6b6a9ae38533c2361e9dd7b806bade5862fc36ee277766ad10adf563a10a946324d9d571fbeba7abf23129c6fbda2c13fffb5eddb5ec8def31d2c9380e0c9748d298ee0bf521caeacc1a4abd6cc5a1e35a493252bca407decad086a4c5cd0f9d0137088d189dee8ccf4876d0a9bb8d5339c5c7977ab325a5204d811fde3b292ae8d850cb ...

开源的C2服务器

开源的C2服务器1.AresCommand add Control服务器,它是用于管理代理的Web界面。在受感染主机上运行的代理程序,可确保与CNC进行通信。

项目地址:https://github.com/sweetsoftware/Ares

支持语言:Python

2.AsyncRAT-C#是一种远程访问工具(RAT),旨在通过安全的加密连接来远程监视和控制其他计算机。

项目地址:https://github.com/NYAN-x-CAT/AsyncRAT-C-Sharp

支持语言:C#& .Net

平台:Windows

3.BabyShark基于GTRS的思想,GTRS使用Google翻译作为代理来向受感染的主机发送命令。BabyShark项目旨在集中化与代理的反向连接,从而创建一种集中化多种类型连接的方式。

项目地址:https://github.com/UnkL4b/BabyShark

支持语言:Python

4.C3自定义命令和控制(C3)。一个用于快速定制C2通道原型的框架,同时仍提供与现有攻击性工具包的集成。

项目地址:https://github.com/FS ...

Slack自动化完成子域名监控

Slack自动化完成子域名监控[toc]

0x01 环境准备

ubuntu 18.04

python3

免费的Slack空间

0x02 Sublert搭建git clone https://github.com/yassineaboukir/sublert.gitcd sublertpip3 install -r requirements.txt

0x03 Slack与工具配置

在官网https://slack.com/注册免费账户,并创建两个channel,如下所示,用于后期的子域名监控和错误信息汇总

为第一步创建的Channel配置对应的webhook url在以下地址配置APPhttps://api.slack.com/apps

点击Incoming Webhooks,创建两个Webhook指向之前创建的Channel

复制第三步得到的Webhook URl。并配置到config.py中

配置Crontab

chmod +xcrontab -e0 */12 * * * cd /root/sublert/ && /usr/bin/python3 ...

CVE-2020-1472漏洞复现

CVE-2020-1472漏洞复现0x01 漏洞简介

2020年08月12日,Windows官方 发布了 NetLogon 特权提升漏洞 的风险通告,该漏洞编号为 CVE-2020-1472

漏洞等级:严重

漏洞评分:10分

攻击者通过NetLogon(MS-NRPC),建立与域控间易受攻击的安全通道时,可利用此漏洞获取域管访问权限。成功利用此漏洞的攻击者可以在该网络中的设备上运行经特殊设计的应用程序

0x02 漏洞影响Windows Server 2008 R2 for x64-based Systems Service Pack 1Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)Windows Server 2012Windows Server 2012 (Server Core installation)Windows Server 2012 R2Windows Server 2012 R2 (Server Core installation)Window ...

NPS快速实战

NPS快速使用技巧0x01 NPS搭建

从github下载安装包

Releases · ehang-io/nps

注:服务端和客户端是单独分开的,同时注意系统架构版本

构建

下载完服务器压缩包后,解压,然后进入解压后的文件夹

执行安装命令

对于linux | darwin sudo ./nps install

对于Windows,管理员身份运行cmd,进入安装目录 nps.exe install

启动

对于linux | darwin sudo nps start

对于Windows,管理员身份运行cmd,进入程序目录 nps.exe start

安装后windows配置文件位于 C:\Program Files\nps,linux和darwin位于/etc/nps

停止和重启可用,stop和restart

Windows日志文件位于当前运行目录下,linux和darwin位于/var/log/nps.log

访问服务端ip:web服务端口(默认为8080)

使用用户名和密码登陆(默认管理员/ 123,正式使用一定要更改)

创建客户端

0x02 NPS快 ...

红队基础设施搭建-RedCloud

##0x01 引子

在红队行动中,为了匿名和便携性,经常会重复性的建设基础设施,如C2、钓鱼、代理平台等等,这样会浪费大量的精力和时间,如何去快速部署迁移这些基础设施呢?最近看到一个挺不错的项目,非常适合红队快速部署设施。

0x02 简介

RedCloud是一款强大的工具箱,使用Docker快速部署红队设施,能够在几分钟内快速部署如Kali、Metasploit、Gofish等基础设施,并且通过Web界面管理容器。

RedCloud-Github传送门

RedCloud文件架构:

RedCloud.py:使用Docker和Portainer启动/停止Web界面和应用模板

Portainer:Portainer Web界面

traefik:Traefik反向代理容器到Web界面,api和文件容器

templates :http.server提供基础设施的python3 容器

cert_gen:生成SSL证书的omgwtfssl容器。

相关URL:

https:/your-server-ip / portainer : RedCloud web界面

https:// your ...

Kerberos学习记录

前言

最近在学习域渗透,整理了一下大佬的内容,巩固一下Kerberos基础。

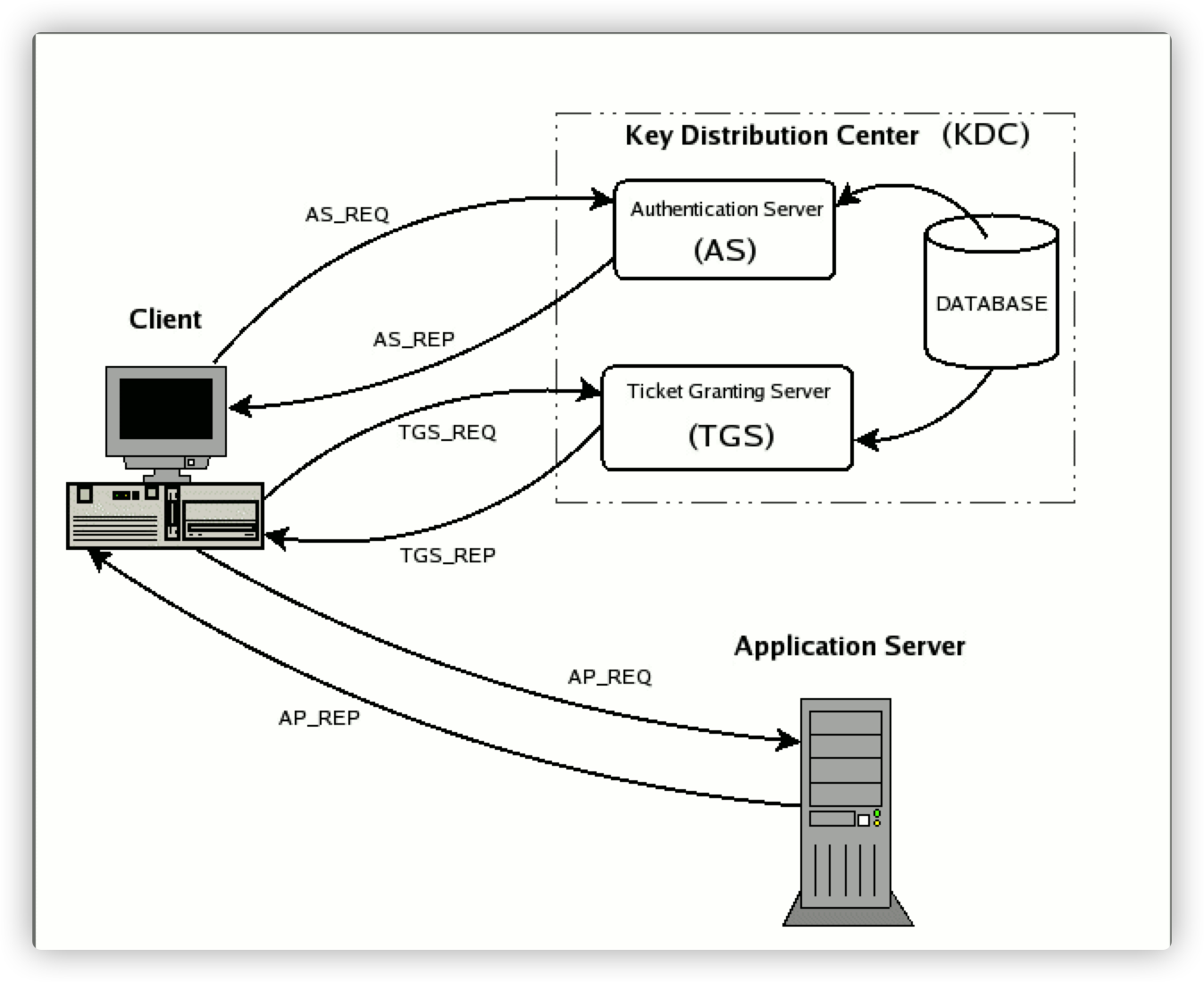

Kerberos 简介

Kerberos 是一种由 MIT(麻省理工大学)提出的一种网络身份验证协议。它旨在通过使用密钥加密技术为客户端/服务器应用程序提供强身份验证。

Kerberos协议框架Kerberos协议三个主要角色:

访问服务的Client

提供服务的Sever

KDC(Key Distribution Center) 密钥分发中心由上图中可以看到 KDC 又分为两个部分:

如果把 Kerberos 中的票据类比为一张火车票,那么 Client 端就是乘客,Server 端就是火车,而 KDC 就是就是车站的认证系统。如果 Client 端的票据是合法的(由你本人身份证购买并由你本人持有)同时有访问 Server 端服务的权限(车票对应车次正确)那么你才能上车。当然和火车票不一样的是 Kerberos 中有存在两张票,而火车票从头到尾只有一张。 Authentication Server:AS 的作用就是验证 Client 端的身份(确定你是身份证上的本人),验证通过就会给一张 TG ...

C2-shad0w

C2-shad0w前言

shad0w是一个后开发框架,旨在安全网络秘密运行,为攻击者提供更加便利的控制手段。

##简介与安装

sha0w在docker内部运行,所以需要安装docker环境

这里以Centos7为环境搭建,

使用官方安装脚本自动安装docker

curl -fsSL https://get.docker.com | bash -s docker --mirror Aliyun

也可以使用国内daocloud 一键安装命令:

curl -sSL https://get.daocloud.io/docker | sh

安装shad0w

git clone https://github.com/bats3c/shad0w.git && cd shad0wsudo ./shad0w install

最终拉取镜像如下:

使用方法开启监听启动C2服务器,开启监听

shdow listen -e <endpoint>#<endpoint>为C2的监听ip地址或者域名,SSL证书同时动态生成

如果要使用网站镜像功能,可以 ...

Hackbox-Oopsie

Hackbox -Oopsie信息搜集nmap -sV -T4 10.10.10.28

观察发现,目标开放了22、80端口

访问目标80端口,不知道什么一个稀奇古怪的网站

Web页面的话,当然是启动burp神器

burp观察爬取到一些url

观察发现似乎有个登录页面,访问看看

尝试攻击继上述登录页面,按老美的思路和常见这种靶机的打法思路来看,这种登录接口的密码极有可能和目标网站的一些关键词有关。

利用burp爆破得到两个用户admin和administrator,密码都是MEGACORP_4dm1n!!

登录一下查看

有个上传页面,但似乎权限不足,根据提示还有个超级管理员账号

刷新accounts页面,抓包发现有个诡异点

挖SRC大佬肯定已经发现,这里可能存在越权或者用户遍历,试试爆破

设置ID为爆破字段,Payload写个1到100吧,应该不会太大ID吧,不然我就要骂人了

重定向选择总是跟随

爆破得到ID值30为超级管理账户,user字段为86575,替换请求包,得到超级管理员权限

再次访问上传页面

上传php马

利用工具weevely生成php webshel ...

Hackbox初探

Hackbox初探简介

hackthebox是一个非常不错的在线实验平台,能帮助你提升渗透测试技能和黑盒测试技能,平台上有很多靶机,从易到难,各个级别的靶机都有。

关于hackbox注册账号,这里就不赘述了,详情参考百度

信息探测Nmap扫描目标ip

nmap -sC -sV -T4 10.10.10.27

观察发现,目前开启了1433、445,开启了SQLserver和smb共享服务

思路:目标开启了smb服务,尝试是否可匿名访问

利用smbclient工具进行尝试访问

smbclient -N -L \\\\10.10.10.27\\

观察发现有个backup,很可疑,利用工具smbclient看看

smbclient -N \\\\10.10.10.27\\backups

有一个dtsConfig文件,它是与SSIS一起使用的配置文件。

相关SSIS介绍可参考下面链接

https://baike.baidu.com/item/SSIS/5351898?fr=aladdin

下载dtsConfig文件

观察有个sql链接,还有个本地windows用户凭据A ...